Advanced Persistent Threat: cosa devi sapere per difenderti

Advanced Persistent Threat (APT) è un termine coniato nel 2009 per indicare una nuova generazione di minacce particolarmente insidiose. La pericolosità delle APT risiede nel tipo di tecniche e vettori di attacco utilizzate e nella caratteristica di restare invisibili e nascoste per evitare il rilevamento, in modo che gli attaccanti malevoli possano mantenere il controllo sui sistemi infettati. Una Advanced Persistent Threat permette di studiare un ambiente operativo informatizzato, recuperare informazioni, eventualmente estendere l’infezione, restando completamente inosservata per lunghi periodi di tempo, fino al momento in cui il criminale informatico decide di sferrare l’attacco vero e proprio. Per questo motivo costituisce una minaccia silente, come una infezione in incubazione che quando sfocia non lascia scampo. Combatterle, significa instaurare difese di base e dotarsi di misure di sicurezza capaci di prevenire o almeno di individuare prodromi di attacco, ovvero i primi segnali di contaminazione, per impedire che l’infezione arrivi al punto di non ritorno.

Cosa si intende per APT Advanced Persistent Threat

Il National Institute of Standard And Technology (NIST) nella pubblicazione SP-800-39 (DOI) definisce formalmente una Advanced Persistent Threat come “un avversario che possiede sofisticati livelli di competenza e una quantità significativa di risorse che gli permettono di creare le opportunità di raggiungere i propri obiettivi, utilizzando molteplici vettori di attacco (ad esempio di tipo software, di tipo fisico o tramite l’uso dell’inganno). Questi obiettivi includono tipicamente stabilire ed estendere la propria presenza all’interno dell’infrastruttura tecnologica delle organizzazioni “bersaglio” allo scopo di “esfiltrare” informazioni, indebolire o impedire aspetti critici di una missione, di un programma o dell’organizzazione stessa; ovvero insinuarsi all’interno dell’infrastruttura per portare a termine i propri obiettivi in futuro. In sintesi, l’Advanced Persistent Threat (APT) persegue i suoi scopi in maniera continua e per un esteso periodo di tempo, si adatta agli sforzi di chi si difende per resistere ed è determinata a mantenere il necessario livello di interazione con la vittima per portare a termine i propri scopi”.

La caratteristica di “Persistenza” indica che l’attaccante mantiene viva e attiva la propria presenza nell’ambiente target per il tempo necessario a concludere il suo obiettivo primario. La qualità di essere una minaccia “avanzata” significa che sfrutta exploit ad hoc su vulnerabilità non note (0-day), all’occorrenza specializzandole sulle caratteristiche dell’obiettivo (in questo senso si definiscono targettizzate) infine, si parla di minaccia e non di solo codice malevolo (malware) perché l’Advanced Persistent Threat rappresenta un la strategia di un attaccante (o gruppo di attacco) organizzato, finanziato e motivato.

Ciclo di vita della Advanced Persistent Threat

Un attacco Advanced Persistent Threat dipendentemente dal tipo di obiettivo da perseguire che può spaziare dal politico al militare, dal tecnico all’economico, si sviluppa in una serie di fasi che ne caratterizzano il “ciclo di vita” (fonte MiTre Att&CK).

- Reconnaissance: attività di analisi iniziale dell’ambiente target, profilazione e recupero contatti delle potenziali vittime.

- Weaponization: introduzione di un exploit mediante vulnerabilità non nota (sui sistemi del target) per effettuare la compromissione iniziale.

- Delivery: il momento in cui l’attaccante fa in modo che l’exploit sia consegnato al target (via mail, USB, alto vettore di attacco).

- Exploitation: sfruttamento della vulnerabilità non nota per eseguire il codice malevolo da un punto di appoggio-base, un laptop, un PC, o una macchina compromessa.

- Installation: installazione del Malware sull’asset target.

- Command&Control: invio comandi al codice malware perché effettui escalation dei privilegi, movimenti laterali, o semplicemente mantenere la presenza nell’ambiente infettato.

- Actions & objectives: attuazione degli obiettivi definiti inizialmente per la Advanced Persistent Threat. Può trattarsi di esfiltrazione o danneggiamento dei dati, crittografia per ricatto, oppure il blocco delle attività informatiche del target.

Perché le difese comuni sono inefficaci in caso di attacco APT

Gli attacchi APT sono diventati progressivamente più sofisticati e più forti, tanto che le difese tradizionali che riconoscono le minacce note, non sono più sufficienti contro gli exploit utilizzati per condurre attacchi di tipo APT e per contrastarli sono necessarie tecniche di difesa più avanzate. In particolare, le tecniche di difesa basate sulla adozione di Firewall, IDS, IPS, Sandboxing, Web & Email protection, Web application firewall e antivirus, che rappresentano attualmente alcune delle migliori difese disponibili, si rivelano sempre meno efficaci contro un attacco APT, proprio a causa delle TTPs (Tecniche, Tattico e Procedure n.d.r.) usate in questo tipo di attacco. Ma i ricercatori che studiano i comportamenti malevoli di cui sono composti agli attacchi APT, suggeriscono anche la necessità per le organizzazioni di segnalare le proprie violazioni della rete con un'analisi completa dell'attacco; questi dati, infatti, potrebbero aiutare gli esperti di sicurezza nel proporre un meccanismo di difesa molto più efficace al contrasto di un attacco APT per il futuro. È noto invece come le violazioni siano spesso taciute, se non nascoste o nella maggior parte dei casi subìte senza riuscire a raccogliere dati ed evidenze. Le ragioni possono includere preoccupazione per la reputazione di un'organizzazione e talvolta non si verifica nemmeno la consapevolezza che la propria rete sia stata compromessa.

Come difendersi da un attacco APT

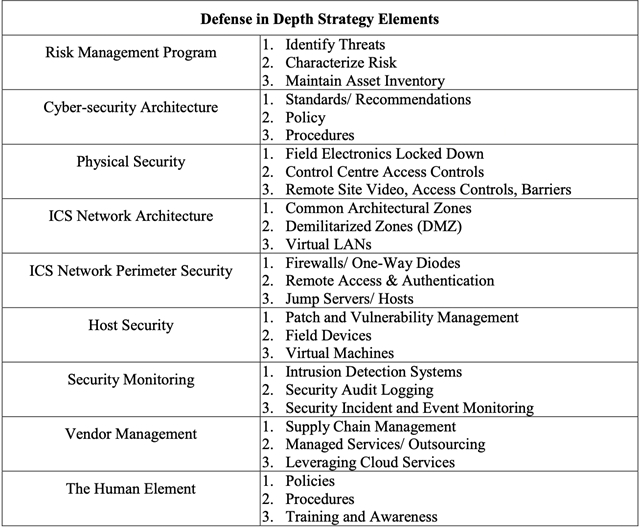

A causa dell’uso di 0-day, ovvero malware non noto e di cui non esistono firme antivirus utilizzabili, il contrasto di un attacco APT richiede una strategia di difesa approfondita, nota anche come difesa multilivello o difesa in profondità (in depth defence). La difesa in profondità è un metodo di difesa multistrato originariamente basato sui concetti della disciplina militare. L'idea di base è applicare un sistema di protezione a più livelli di rete (strati del protocollo ISO/OSI n.d.r.), piuttosto che applicare quello stesso meccanismo di sicurezza ad un singolo livello. La difesa in profondità non solo protegge il sistema da un attacco APT, ma può anche fornire preziose informazioni sull'attacco e sull'attaccante per tracciarlo, ad esempio, ma anche per ridurre al minimo il danno di un attacco APT. Normalmente, infatti, non è solo difficile rilevare un attacco APT, ma è ulteriormente complesso identificare le tecniche utilizzate, individuare il danno prima che diventi rovinoso e attribuire l’azione ad uno specifico attaccante prima che si renda introvabile. La difesa in profondità lavora sull'approccio generale per difendere tutte le risorse durante un attacco APT, tenendo conto delle interconnessioni e delle dipendenze fra le risorse stesse, implementa le difese disponibili in un efficace sistema di monitoraggio e protezione riducendo al minimo l'esposizione dell'azienda ai rischi per la sicurezza informatica.

La tabellina qui rappresentata mostra un esempio di misure di difesa multilivello applicabili (Fonte: “Advanced Persistent Threats Defense Techniques: A Review”)

Dunque, un sistema approfondito di difesa mira ad assicurare l’efficacia del sistema di protezione. Ne deriva un approccio interdisciplinare al problema di garanzia della sicurezza informatica e delle informazioni, (spesso indicato come approccio olistico n.d.r.).

Questa tipologia di difesa rende la vita difficile all’attaccante nelle fasi del ciclo di vita di un attacco APT in cui è l’attaccante è più debole, ossia la fase di Reconnaissance e la Delivery e in cui l’individuazione degli indizi di un attacco APT ha maggiori possibilità di successo.