Bait and switch: cosa rischia il business che "abbocca"?

Bait and switch è una minaccia forse meno conosciuta e considerata di altre, che rappresenta però nel settore della cybersecurity un pericoloso evergreen. Il motivo del successo di questo tipo di attacco è semplice: è versatile, ha un basso costo e ampi margini di riuscita. Questa pratica consiste, in breve, nella contraffazione di banner e contenuti pubblicitari: il criminale informatico acquista spazio per advertising online e poi vi pubblica un banner legittimo. A quel punto, modifica il collegamento che veicola gli utenti che vi cliccano. In questo modo, anziché raggiungere la pagina di atterraggio che ci si aspetterebbe, si viene ridirezionati verso un contenuto malevolo.

Questo rappresenta un rischio per tantissimi motivi. Anche – e soprattutto – per le aziende.

Bait and switch: esempi

In casi più sofisticati, esempi di bait and switch prevedono di direzionare l’utente dapprima verso un contenuto autentico, o comunque in apparenza sicuro, e da qui “rimbalzarlo” verso quello malevolo. “Questo meccanismo è esploso perché tra siti Internet, acquisti online e pubblicità è normale interagire con determinati contenuti” spiega Luca Bonora, Business Developer Manager di Cyberoo, che aggiunge: “Il meccanismo più semplice per veicolare il bait and switch è acquistare una pagina pubblicitaria online, per poi gestirla come un’azienda lecita. Poi, però, si portano gli utenti nei siti malevoli, dove si aprono varie possibilità”.

Con questa chiosa, Bonora allude alla possibilità di sfruttare il bait and switch come vettore di una grande varietà di attacchi. Si parte con truffe legate al puro social engineering, nelle quali il contenuto è rappresentato da servizi di vendita illegali che ne clonano di autentici o pagine di phishing, e si arriva ad attacchi veri e propri, più sofisticati, nei quali il bait and switch porta a contenuti che integrano script malevoli. Questi ultimi, poi, si occupano di propagare “infezioni” basate sui più disparati malware. Senza contare che questi ultimi, o una loro porzione, possono essere integrati in documenti PDF che i criminali informatici distribuiscono nelle sembianze di “white paper” gratuiti da veicolare proprio tramite banner legati al bait and switch.

Combattere il bait and switch: in cosa consiste la difesa?

Gli esempi di bait and switch sono innumerevoli e così diversificati che contrastarli potrebbe sembrare una sfida impossibile. In realtà esistono delle strategie ben definite che mettono al riparo dal bait and switch e, al tempo stesso, da altre tipologie di minaccia. Luca Bonora ne suggerisce alcuni: “il primo, e se vogliamo più banale, è la formazione del personale: tutti siamo passibili di errore e basta una piccola distrazione per cadere vittime del bait and switch”. A questo suggerimento, Bonora ne lega un altro, che ha a che fare coi dispositivi professionali: “occorrerebbe utilizzare i dispositivi professionali solo per la professione, appunto”.

Bait and switch: il problema del BYOD

Il riferimento va al fenomeno del BYOD (Bring Your Own Device), nel quale gli utenti utilizzano dispositivi personali anche per il lavoro. Così, se cadono in una trappola nel corso di attività ricreative, le ripercussioni possono colpire anche gli aspetti lavorativi. Diventa, quindi, essenziale, in una corretta strategia di difesa, dotare i collaboratori di dispositivi specifici per la professione, oppure gestire l’utilizzo di quelli in dotazione in modo così granulare da isolare e proteggere gli asset aziendali. Un’attività, questa, che richiede grande competenza, professionisti preparati e le migliori tecnologie.

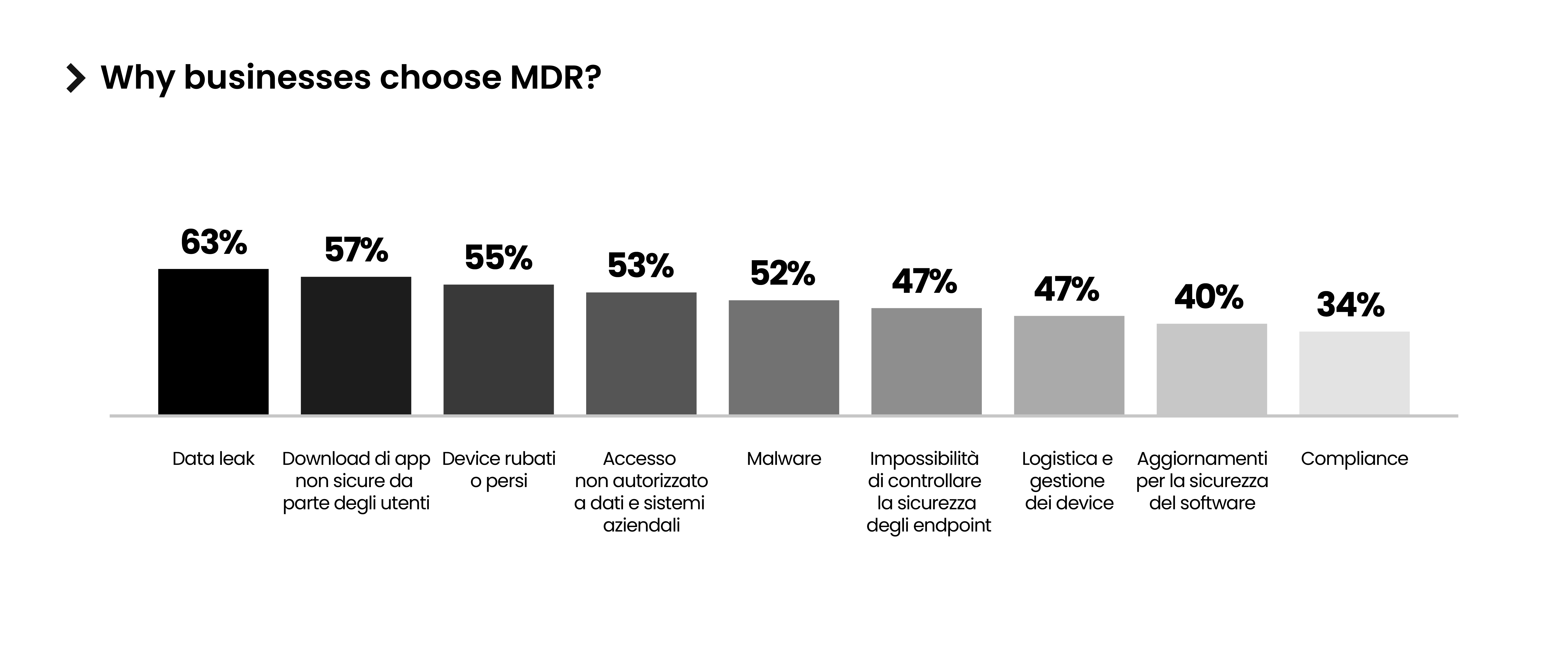

Cyberoo, vendor italiano leader nella cybersecurity a 360°, ha da tempo inserito nelle proposte di sicurezza i mezzi per contrastare in modo efficace anche il bait and switch. Con un approccio che coinvolge in modo organico tutti i processi di sicurezza e sviluppa piani personalizzati per ogni azienda, per affrontare con tempismo ed efficienza qualsiasi criticità. Il segreto è nel Managed Detection and Response (MDR), che permette di prevedere, anticipare e limitare in maniera efficace qualsiasi tipo di attacco informatico, grazie a un team di professionisti disponibile 24 ore su 24. In questo modo, l’azienda non “abbocca” – e non rischia di perdere asset e risorse fondamentali, compromettendo inesorabilmente il business.

.png)