Attenzione alla falsa fattura: campagna malware

Per molte aziende, la cui infrastruttura IT e sicurezza informatica non risultavano adeguate a fronteggiare le attuali contingenze, sono stati diversi e insistenti i tentavi di truffe. Il maggior incremento lo hanno subito gli attacchi di Phishing, ma anche attacchi Ransomware e altre campagne malware.

Molte aziende si sono viste arrivare nella propria posta elettronica false fatture provenienti da altre aziende, che, una volta contattate, hanno disconosciuto l’invio dei messaggi di posta. Il problema risiede però nel fatto che spesso queste false fatture sono file che una volta aperti possono eseguire "azioni malevole" e a quel punto il danno è fatto.

Se in dubbio, è opportuno perciò evitare di aprire il file e contattare il proprio provider di sicurezza informatica per effettuare un'analisi dello stesso.

Rilevamento campagna malware

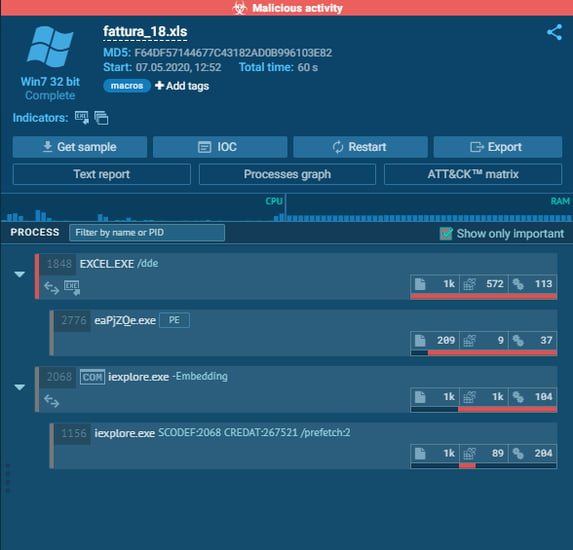

A scopo di esempio riportiamo il processo di identificazione di una campagna malware di recente rilevamento.

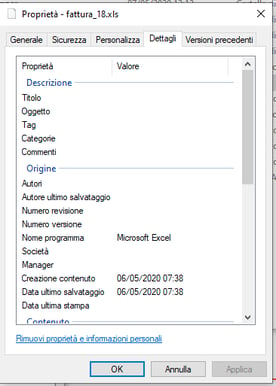

Viene rilevata la ricezione di un file .xls (fattura_18) di dimensioni contenute e di recente creazione ( un giorno prima della ricezione ).

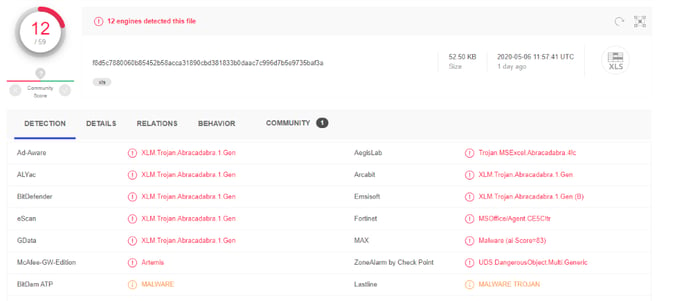

Prima di verificarne il contenuto, viene effettuato un controllo sullo strumento "VirusTotal" per accertare che l'MD5 (Hash del file) [f64df57144677c43182ad0b996103e82] non sia già listato.

Dallo screenshot sottostante si evince che meno del 25% dei sistemi di protezione è attualmente in grado di individuarlo.

Il file viene riportato come Trojan , questo significa che viene utilizzato per scavalcare le difese e portare all'interno della rete altri malware.

Il file viene quindi portato all'interno di una SandBox ( un ambiente di prova per il test delle applicazioni ), nella quale il suddetto non era stato precedentemente rilevato, a riprova del fatto che si tratti di una campagna di recentissima creazione.

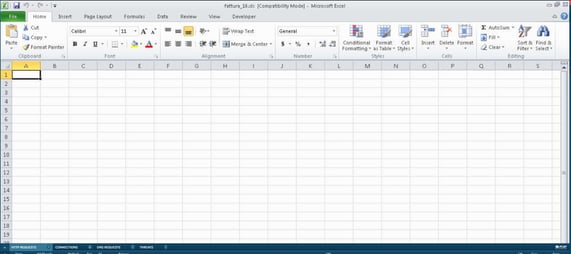

Una volta aperto il file risulta vuoto. Ma cosa sarebbe accaduto se l'avessimo aperto sul nostro PC?

La risposta è nello screenshot sottostante: all'apertura, il file effettua un tentativo di connessione a

gstat[ .]couturefloor[ . ]com

Per il cui dominio rispondono due ip:

193.33.87.211 - Da abuseipdb la confidenza di abuso sotto il 4% e

185.246.116.239 – Da abuseipdb la confidenza di abuso a 0%

Concludendo l'analisi il file .xls che chiameremo in gergo "Dropper", tenta di scaricare un altro file denominato : fattura.exe, ed è qui che si cela il reale pericolo! Un malware con la capacità di eseguire codice arbitrario e malevolo sul device e potenzialmente criptare i dati per chiedere un riscatto.

Hash: MD5 68a696dbadb5f0c0e00568eba7283e4

Con traffico IP:

13.107.21.200:80 (TCP) [ AbuseIPDB confidence of Abuse: 20% ]

5.34.183.182:80 (TCP) [ AbuseIPDB confidence of Abuse: 0% ]

176.123.7.112:80 (TCP) [ AbuseIPDB confidence of Abuse: 0% ]

13.107.21.200:137 (UDP)

*Analisi effettuata con il contributo del cyber security specialist: Matteo Gruppi

Il concetto è sempre quello riportato sopra, percentuali di abuso così basse stanno a significare che il malware ha un'alta probabilità di non essere riconosciuto e quindi fermato dai sistemi di sicurezza informatica.

Se doveste quindi incappare in file di cui non è certa la provenienza, ribadiamo il consiglio di non aprirli e affidarsi all'analisi di un provider di sicurezza.

Potete contattare il nostro Security Operation Center all'indirizzo e-mail: cybersecurity@cyberoo.com