Come costituire un Incident Response Team efficace

Affidarsi a un Computer Security Incident Response Team (CSIRT, team di risposta agli incidenti di sicurezza informatica, n.d.r.) è il modo migliore per difendersi dagli attacchi informatici, gestire e affrontare il verificarsi di un incidente di sicurezza informatica. Non si tratta solo di assolvere alla cyber compliance verso la normativa NIS (d.lgs. del 18 maggio 2018 n.65) e il relativo regolamento di esecuzione (UE) 2018/151 (30 gennaio 2018), che rispettivamente richiedono e rendono applicabili l’adozione di misure tecniche e organizzative adeguate e proporzionate alla gestione dei rischi, e a prevenire e minimizzare l’impatto degli incidenti a carico della sicurezza delle reti e dei sistemi informativi, per assicurare la continuità del servizio per le organizzazioni.

Le aziende Operatori di Servizi Essenziali (OSE) e Fornitori di Servizi Essenziali (FSD) e quelle che lavorano con queste entità sono chiamati a non improvvisare in presenza di segnali potenziali o conclamati di attacco informatico e a dotarsi di un appropriato CSIRT.

Ma come organizzare e rendere pienamente operativa una struttura così strategica per la sicurezza aziendale? È necessario individuare ruoli, responsabilità, procedure, che, nell’ambito delle policy aziendali, del budget disponibile e degli obiettivi di business dell’organizzazione, possano intervenire per la prevenzione e gestione degli incidenti di sicurezza.

Definizione di Incident Response Team

Il Computer Security Incident Response Team (CSIRT) è un'entità organizzativa, normalmente formalizzata nell’organigramma aziendale, formata da due o più membri del personale, a cui è assegnata la responsabilità di coordinare e supportare la risposta a un evento o incidente di sicurezza informatica (fonte Cyber Infrastructure US CERT GOV). Obiettivo di un CSIRT è la riduzione massima e il controllo dei danni derivanti da incidenti di sicurezza, fornendo una guida efficace per le attività di risposta e recupero e la prevenzione di incidenti futuri.

Le attività del CSIRT, nella sostanza, sono varie e molto eterogenee: questo dipende sia dalla moltitudine di diverse criticità con cui può avere a che fare, sia dai diversi livelli di gestione necessari. Benché vi siano molti framework e modelli pronti a regolare l’operato di uno CSIRT, tutti sono riconducibili a sei pilastri principali: preparazione, identificazione, contenimento, eradicazione, recovery, post mortem, con l’ultimo passaggio che consiste in un’analisi approfondita di come si è gestita la criticità.

Composizione e ruoli di un Incident Response Team (CSIRT)

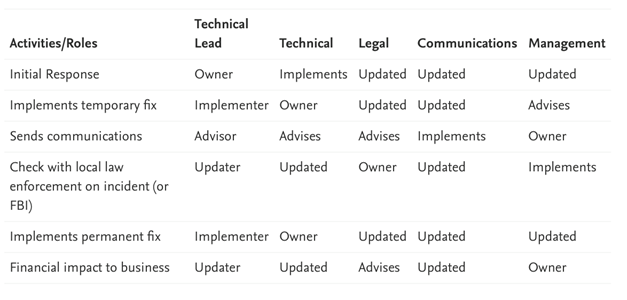

Nella composizione del gruppo che opera come Incident Response Team sono necessarie figure diversificate che spaziano fra: Management, Technical lead, Legal support, Communications, Interface to the security committee, Security officer. Ognuna di queste figure può essere coinvolta secondo una matrice ruoli responsabilità sotto raffigurata, in cui sono distinte le responsabilità dell’Owner che prende le decisioni e possiede il processo, Helper che aiuta il processo, Advisor che consiglia sul processo, Implementer che svolge il lavoro e Updater che aggiorna lo stato e le azioni degli altri membri del team.

Credits Science Direct

Cosa fa un CSIRT: i compiti di un Incident Response Team

Le responsabilità chiave di un Computer Security Incident Response Team includono: la creazione e gestione di un piano di risposta agli incidenti (IRP), investigazione e analisi degli incidenti, gestione delle comunicazioni interne e degli aggiornamenti durante o immediatamente dopo gli incidenti, comunicazione sugli incidenti verso dipendenti, azionisti, clienti e stampa, attuazione della remediation dell’incidente, raccomandazioni post-incident per modifiche a tecnologia, politica, governance e formazione.

Affinché l’incident Response Team operi efficacemente è necessario che tutte le attività sopraccitate siano ricomprese in apposite procedure comunicate al personale coinvolto, accessibili al bisogno, sintetizzate per rapida consultazione e richiamate nel processo di Incident Management aziendale emesso e gestito nell’ambito dei processi aziendali, ed eventualmente certificato secondo le normative ISO 27001: 2013, NISF CSF, ISA/IEC 62443.

Gli Incident Response Team possono variare il loro focus dipendentemente dal settore a cui appartiene l’organizzazione. Per esempio, gli CSIRT delle forze dell'ordine possono concentrarsi sulla persecuzione di incidenti di criminalità informatica, raccogliendo e analizzando i dati di informatica forense dai sistemi interessati o coinvolti. Quelli di tipo governativo o privati possono essere coinvolti nella formazione sulla consapevolezza della sicurezza e nelle attività generali di gestione degli incidenti, ma non svolgono mai attività forensi, che sono curate da investigatori e professionisti ad hoc.

Differenze tra CSIRT, CERT e SOC

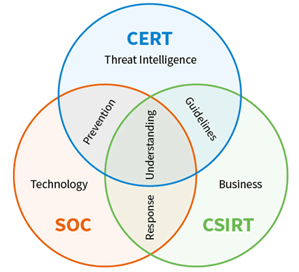

Per non confondere il ruolo dei CSIRT con quello dei Computer Emergency Response Team (CERT) e quello dei Security Operations Center (SOC), si ricorda che:

- un CERT raccoglie e diffonde informazioni sulla sicurezza;

- il CSIRT risponde agli incidenti;

- il SOC è il luogo in cui si monitora e difende la rete, i server, le applicazioni e i computer endpoint.

Uno schema esplicativo è qui rappresentato:

Credit Exabeam

SOC, CERT e CSIRT lavorano in modo ciclico, senza soluzione di continuità, e anche i momenti di (relativa) calma impongono al team di incident response di prepararsi a cogliere ogni minimo alert per entrare tempestivamente in azione. Per fare questo, è essenziale uno studio e aggiornamento continuo di policy, tool e competenze, al fine di approcciare nel modo corretto ogni criticità e garantire il più possibile la business continuity all’infrastruttura colpita.