Coronavirus e Contact Tracing: L'app Immuni, privacy e sicurezza.

“Immuni”, come ormai noto è l’applicazione sviluppata da Bending Spoons e scelta dal Governo italiano tra le 319 proposte pervenute, per la gestione del contact tracing durante la fase 2 di questa situazione di emergenza dovuta al coronavirus. Parliamo di sicurezza informatica e di privacy.

Contact Tracing: cos’è e come funziona

Oltre ad Immuni, di Bending Spoons, le altre applicazioni candidate in ultima analisi erano:

- CovidApp.

- SafeTogether.

- TrackmyWay.

- ProteggInsieme.

Il Commissario straordinario Domenico Arcuri ha firmato l’ordinanza con cui viene disposta “la stipula del contratto di concessione gratuita della licenza d’uso sul software di contact tracing e di appalto di servizio gratuito con la società Bending Spoons Spa”.

Sul testo dell’ordinanza sono elencate le ragioni di tale scelta:

- La capacità di contribuire con tempestività alla lotta contro il COVID-19;

- Il rispetto delle conformità al modello europeo delineato dal Consorzio PEPP-PT ( ma si è deciso in ultima instanza di allontanarsi da questo modello, andando incontro a quanto chiesto da Apple-Google, con un modello più decentralizzato. )

- La garanzia del rispetto della privacy.

Gli ultimi due punti ci dicono che una delle ragioni per la quale Bending Spoons è stata selezionata, è l’esclusione di un’invasiva soluzione basata su GPS, non in linea con le linee guida europee.

Nella stessa ordinanza, assieme all’elenco di gruppi di lavoro, task force e ministeri che hanno fatto le valutazioni preliminari, viene anche identificato lo scopo della App: la tracciatura dei contatti può “aiutare ad identificare individui potenzialmente infetti prima che emergano sintomi e, se condotto in modo sufficientemente rapido, può impedire la trasmissione successiva dai casi secondari”.

Il download sarà gratuito e su base volontaria, la disponibilità pare verso fine maggio.

Il Ministro per l’Innovazione Tecnologica e il Garante per la Privacy hanno dichiarato che la percentuale di adozione che porterebbe l’applicativo ad essere efficace è di almeno il 60-70% della popolazione.

È quindi evidente che essendo uno strumento totalmente volontario e considerato che non tutte le fasce di età sono tecnologicamente abili nell’utilizzo di queste applicazioni, arrivare a questa soglia di utilizzo è già una prima problematica importante (per dare un’idea, la celebre applicazione di chatting “Whatsapp” ha una percentuale di penetrazione minore del 60% in Italia).

Come funziona l’applicazione Immuni

A livello funzionale possiamo semplificare l’applicazione su due ambiti:

- Contact Tracing: basato su tecnologia BLE (Bluetooth Low Energy)

- Diario Clinico per annotare il proprio stato di salute (Poiché l’utilizzo di tali dati potrebbe rappresentare un rischio se mantenuti non separati dall’applicazione di contact tracing anonimo, sarebbe opportuno verificare con attenzione questa funzionalità – Arcuri dichiara comunque che questa funzionalità sarà conforme alle indicazioni dei Garanti nazionali ed europei. E l'infrastruttura sarà pubblica e italiana.)

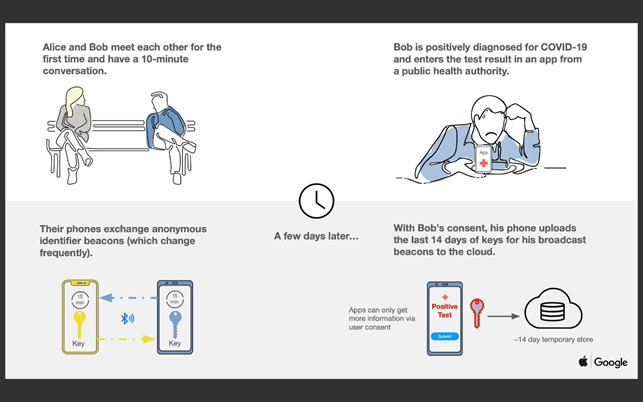

Se un utente risulta positivo a COVID-19, egli potrà consentire l’utilizzo dei propri dati per risalire alla cronologia dei suoi movimenti. Attraverso algoritmi che utilizzano come variabili i metadati scambiati tra gli smartphone (durata del contatto, potenza del segnale, ecc.) verrà stilata una lista di utenti da avvertire.

Le autorità sanitarie invieranno quindi una notifica e un protocollo da seguire.

Non sono ancora chiare le informazioni su quello che sarà l’esatto processo di notifica,ma dalle informazioni ad oggi pervenute la modalità decentralizzata dell’applicazione dovrebbe funzionare in questo modo:

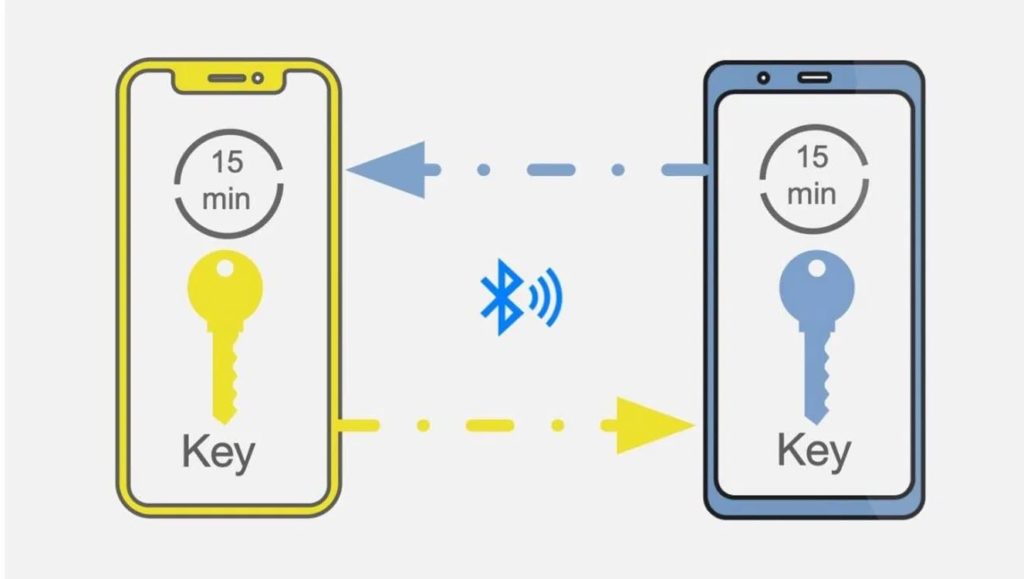

- L’applicazione installata sullo smartphone genera un codice identificativo casuale e non associato all’identità dell’utente, che cambia ogni 10 minuti circa (se ad un soggetto assegnassimo sempre lo stesso codice identificativo sarebbe più semplice risalire alla persona)

- Gli smartphone registrano i dati identificativi degli altri dispositivi con cui entrano in contatto, in forma anonima crittografata.

- Se l’utente risulta positivo a COVID-19, l’operatore sanitario gli fornirà un codice di autorizzazione con il quale l’utente potrà inserire il proprio codice identificativo anonimo su un server ministeriale.

- Tutti gli smartphone con app installata scaricano dal server ministeriale la lista dei codici dei “contagiati”, e ricevono una notifica nel caso in cui l’applicazione riconosca il codice di un contagiato tra i propri contatti recenti.

- I dati relativi ai contatti vengono conservati localmente sullo smartphone per 14 giorni, poiché tale è il periodo identificato come utile per la localizzazione del contagio.

A tal proposito, in una dichiarazione a LaStampa, il Commissario Arcuri si è così espresso: “E’ importante sottolineare che allo stato dell'arte le funzionalità della app giungeranno fino all'alert del contatto con un soggetto contagiato. Questo alert avverrà con modalità previste. Una volta effettuato l'alert le funzioni della app si interromperanno. Al momento non è prevista alcuna relazione tra la app e il sistema sanitario nazionale successiva al suddetto alert.” - continua Arcuri - " La app dà un alert a un device e gli dice 'sei stato in contatto per più di 15 minuti negli ultimi 14 giorni con un altro device (e anch'esso non è un nome) che risulta contagiato. Il ricevitore del device deve attivarsi. Se il sistema sanitario regionale non è in grado di sottoporlo in fretta un tampone, non ha fatto il suo lavoro e nessuno di noi lo ha fatto".

Verso un modello decentralizzato

Inizialmente come abbiamo detto sopra l’ordinanza per la scelta dell’applicazione poggiava su tre considerazioni, ovvero: capacità di contribuire tempestivamente all’azione di contrasto del virus; conformità al modello europeo delineato dal Consorzio PEPP-PT ( L’adesione a PEPP-PT aveva ricuevuto una valutazione positiva dal panel di esperti che dovevano valutare le applicazioni, perché pareva offrire un sistema condiviso tra paesi diversi per il tracciamento dei contatti ); garanzie per il rispetto della privacy.

il 17 aprile il Parlamento Europeo ha spinto verso l’approccio decentralizzato e secondo le ultime notizie, gli sviluppatori, in accordo con il Ministero dell’Innovazione stanno virando dall’iniziale modello centralizzato (PEPP-PT) ad un modello decentralizzato Decentralised Privacy-Preserving Proximity Tracing (DP-3T), allo scopo di incrementare la sicurezza e la privacy dei dati.

Infatti, con il modello DP-3T, accade che le chiavi crittografiche vengono generate nei singoli dispositivi (invece che su un server centrale come nel PEPP-PT), evitando quindi che le stesse si trovino nello stesso “luogo” in cui si trovano i dati dei soggetti contagiati e facendo venire meno la possibilità di re-identificare questi utenti. In sostanza i dati sugli incontri fra gli individui, utili ad avvisare chi si è trovato vicino a qualcuno poi rivelatosi positivo, vengono gestiti direttamente dagli smartphone dei singoli utenti e non da un Ente centrale. Un sistema centralizzato avrebbe aumentato il rischio di sicurezza relativo ai dati, che essendo gestiti da un solo ente, avrebbero creato un database di informazioni molto appetibile ad attori malevoli e potenzialmente un sistema di sorveglianza di massa, che ricorda molto il libro di George Orwell (a questo proposito la Commissione Europea ha rilasciato delle linee guida che tratteremo nel prossimo capitolo).

Altro vantaggio del modello DP-3T è la compatibilità con il framework Apple – Google. La problematica principale sta nel fatto che i sistemi operativi limitano le funzionalità delle applicazioni in background, soprattutto iOS, che impedisce alle applicazioni il completo controllo del modulo Bluetooth, di conseguenza il tracciamento sarebbe stato falsato a meno che l’app non rimanga sempre in primo piano.

La faccenda si complica quando poi a dover comunicare sono due sistemi operativi differenti. Al momento Bending Spoons sta utilizzano un workaround, ma avendo appunto aderito al framework Apple – Google, la società potrà presto implementare le API che saranno rilasciate da Google e Apple risolvendo le citate criticità nel funzionamento delle applicazioni in background, diminuendo così il rischio di falsi positivi dovuti alla tecnologia Bluetooth che non era mai stata utilizzata per il tracking.

“Il funzionamento di fondo del sistema di Google e Apple non cambia”, scrive La Stampa. “Quando la funzione è abilitata (attenzione: rimarrà sempre opzionale e si potrà disattivare manualmente), il dispositivo invia un segnale (in gergo “beacon”) tramite Bluetooth a intervalli regolari. Il segnale include un identificativo casuale e criptato, che cambia ogni 10-20 minuti. Allo stesso tempo il dispositivo rimane in ascolto di altri identificativi, inviati dagli smartphone vicini. Quando ne trova uno, lo salva in un database locale e sicuro e così fanno tutti gli altri smartphone “riceventi”. Una volta al giorno il sistema scarica una lista di identificativi di persone confermate come positive al COVID-19 e procede al “matching”, cioè il confronto tra la lista scaricata e quella locale. In caso di “match”, l’applicazione che si appoggia alle API avvierà una procedura di informazione e guida dell’utente, che può variare a seconda dell’applicazione utilizzata”.

Google ed Apple si prefiggono di incrementare l’efficienza dell’infrastruttura dando garanzia anche di una maggiore protezione dei dati degli utenti. Un esempio è il sistema di Advanced Encryption Standard: un protocollo matematico, autorizzato e adottato dall’Istituto nazionale per gli standard e le tecnologie del governo US, che si occupa anche di proteggere documenti top secret della Nasa.

Privacy

Iniziamo con il dire che il Garante della Privacy ha previsto una pagina in cui vengono riportati documenti a riguardo di “Uso dei dati di localizzazione e degli strumenti per il tracciamento dei contatti nel contesto dell’emergenza legata al COVID-19”.

Riguardo alla privacy, Il Ministero rimarca che:

- L’applicazione non avrà accesso alla rubrica dei contatti, non chiederà di conoscere il numero telefonico dell’utente e non invierà SMS per la notifica dei soggetti a rischio. L’attività di alert sarà infatti gestita all’interno dell’applicazione.

- L’applicazione non conserverà i dati relativi alla geolocalizzazione degli utenti, ma registrerà esclusivamente i contatti anonimizzati (tramite ID) di prossimità, rilevati mediante la tecnologia Bluetooth LE.

- L’applicazione sarà gestita interamente da soggetti pubblici.

Il Codice sorgente avrà licenza Open Source MPL 2.0. Stiamo quindi parlando di una licenza di tipo copyleft (“permesso dell’autore”) che consente la libera diffusione e sviluppo dell’opera e di suoi derivati a patto che il codice originario sia attribuito all’autore e che il nuovo software (c.d. “Opera Maggiore”) sia anch’esso rilasciato sotto licenza MPL.

La Commissione europea ha inoltre rilasciato le linee guida per l’uso della tecnologia e dei dati nel contrasto alla pandemia, e il Garante europeo per la protezione dei dati ha chiesto una linea comune europea (Sebbene attualmente Francia e UK stiano procedendo su un modello centralizzato) per impedire una proliferazione di App nazionali e quindi raccolte di dati improvvisate pericolose (EDPB e EDPS).

La privacy è un tema fondamentale, ma solamente un capitolo di questo libro chiamato Contact tracing. Si aprono infatti, a seguire, altri argomenti di eguale importanza, come la sicurezza dei dati, la trasparenza, la verificabilità e le tecnologie. Riportiamo una lettera aperta ai decisori, da parte del Nexa Center del Politecnico di Torino a difesa dei diritti e le libertà fondamentali delle persone.

Sicurezza

Un primo rischio è sicuramente dettato dall’Ingegneria sociale. In altri paesi si sono già viste email di Phishing, che, simulando un ente statale, tentavano di convincere le potenziali vittime a fornire informazioni riservate con richieste quali: “Per installare l’APP di contact tracing, cliccare sul link seguente” al fine di veicolare malware o perpetrare truffe e frodi.. Il primo consiglio che diamo è quindi di scaricare l’applicazione solo da fonti ufficiali e di seguire i protocolli che verranno rilasciati dal Governo.

Quando si parla di dati è INEVITABILE parlare di sicurezza informatica. Questi dati hanno un enorme valore di intelligence, e non è difficile pensare che threat actor governativi e cyber criminali dedicheranno tempo e risorse per cercare di appropriarsene.

Facciamo un esempio: due grandi aziende stanno pensando di fondersi o di effettuare un’acquisizione. Quanto può valere l’informazione che i CEO delle due aziende si sono incontrati più volte nel giro di settimane?

Il Bluetooth è diventato l'opzione preferita da molti sostenitori delle app di tracciamento dei contatti, perché, a differenza del GPS o del Wi-Fi, la tecnologia non registra le posizioni degli utenti, ma semplicemente tiene traccia dei dispositivi vicini.

Il segnale Bluetooth viaggia normalmente fino a pochi metri, ma basta una piccola antenna per ricevere il beacon (identificativo generato dall’applicazione sullo smartphone) da centinaia di metri. Questo significa che un attore malevolo potrebbe potenzialmente posizionarsi all’esterno di un luogo in cui è probabile che ci siano infetti, come ad esempio un ospedale, e “infettare” il suo beacon. A questo punto “l’untore virtuale” potrebbe recarsi in luoghi in cui sa di trovare soggetti specifici e costringerli anonimamente alla quarantena, oppure utilizzare il beacon infetto per colpire la concorrenza, come ad esempio far chiudere un locale; le possibilità di utilizzo sono infinite e dato che molto probabilmente dovremmo coesistere con questo virus per diverso tempo, questi beacon infetti potrebbero assumere un valore monetario non indifferente.

Esiste inoltre la possibilità, che hacker in prossimità fisica possano abusare di vulnerabilità del protocollo Bluetooth per attivare in remoto arresti anomali e persino bypassare la sicurezza, consentendo loro di accedere in modo arbitrario a lettura o scrittura alle funzioni del dispositivo. È prevedibile attendersi nei prossimi mesi un sensibile incremento degli attacchi computi via Bluetooth ai perennemente-connessi ed orgogliosi utilizzatori delle future Contact Tracing App. Raccomandiamo perciò di tenere sempre aggiornati i dispositivi, così da diminuire il rischio che il proprio dispositivo sia esposto a vulnerabilità

Un altro problema informatico è il server di backend. È il punto più debole, è una sezione dell’infrastruttura che controlla tutta la rete di applicazioni. Una compromissione subita al Server di Backend potrebbe comportare un’ulteriore compromissione “a catena” di tutte le applicazioni che, tramite questo server, forniscono il servizio di Tracing.

Nel Whitepaper relativo al protocollo DP-3T è anche riportato che:

Un utente malintezionato potrebbe effettuare un attacco di tipo DOS al sistema, deviare dai protocolli e trasmettere attivamente identificatori Bluetooth.

Potrebbero esserci utenti, denominati “Eavesdropper” in grado di osservare la comunicazione di rete (ad es. Origine e destinazione dei pacchetti, payload, ora) e / o messaggi di trasmissione Bluetooth BLE.

- Potrebbero potenzialmente utilizzare il traffico di rete osservato per tentare di determinare lo

stato di un utente (ad es. se sono a rischio, infetti, ecc.) - Potrebbero osservare trasmissioni Bluetooth locali (possibilmente con una grande antenna per coprire un'area più ampia) e cercare di rintracciare le persone.

Va notato, tuttavia, che tutte queste azioni sono da considerarsi criminose e violano leggi europee in materia di protezione dei dati, ePrivacy e uso improprio del computer.

Ci sono ancora poche informazioni di dettaglio in merito a questa applicazione per eseguire un’accurata analisi di sicurezza e tracciare lo scenario di ogni possibile attacco, ma una cosa è certa: nessun sistema digitale è immune a rischi informatici e una tale portata di dati sarà un bottino molto ambito dal cybercrime.