Coronavirus per veicolare Emotet: cos'è e come possiamo difenderci

Utilizzare eventi di interesse globale al fine di diffondere una minaccia informatica.

È quello che sta facendo TA542, il gruppo che si pone dietro Emotet. Gli hacker stanno utilizzando temi caldi e paure diffuse, quali appunto il Coronavirus e i cambiamenti climatici, nella speranza di infettare smartphone e computer con software dannoso. Una volta infettato il device entra a far parte di una Botnet.

Nel caso del Coronavirus, le e-mail inviate a persone in Giappone affermano che la malattia respiratoria si è infiltrata nel paese e sollecitano il destinatario ad aprire un allegato e-mail per ulteriori informazioni. Se il destinatario apre il file, il software dannoso raccoglie dati personali e può iniettare altri software malevoli. Ciò significa che gli hacker possono ottenere l'accesso ai tuoi file personali e copiarli.

Le campagne a tema Greta Thunberg, invece, sono ampie nella loro distribuzione geografica. Stanno prendendo di mira almeno una dozzina di paesi in tutto il mondo con esche sul tema del cambiamento climatico, tra cui: Australia, Austria, Barbados, Germania, Hong Kong, Italia, Giappone, Malesia, Singapore, Spagna, Svizzera, Emirati Arabi Uniti e Stati Uniti.

Chi è il target di Emotet?

Tutti. Fino ad oggi, Emotet ha colpito individui, aziende ed enti governativi in America, Asia e in Europa, rubando accessi bancari, dati finanziari, portafogli Bitcoin e inserendo device all’interno della loro Botnet.

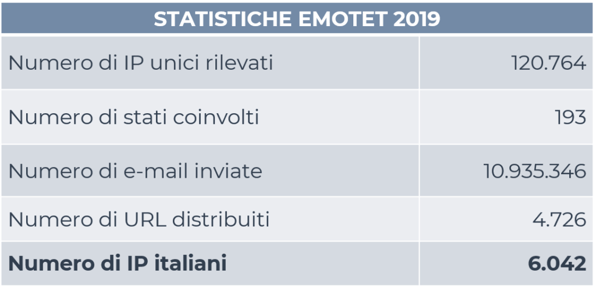

Per dare un’idea, Emotet è stato il quinto malware più diffuso al mondo nel 2019, così come in Italia dove ha colpito il 19,13% delle organizzazioni (rispetto al 5,33% di diffusione a livello globale).

Francoforte, uno dei maggiori centri finanziari del mondo e sede della Banca centrale europea, ha “spento” nel mese di Dicembre la sua rete IT a seguito di un'infezione da malware Emotet, proprio allo scopo di rimuovere il malware il più rapidamente possibile e prevenire eventuali attacchi ransomware futuri.

Spegnere una rete comporta perdite finanziarie sia per le organizzazioni pubbliche che private e nessun amministratore di sistema vorrebbe mai compiere questo passo. È perciò cruciale possedere una corretta strategia di sicurezza informatica atta a prevenire queste minacce.

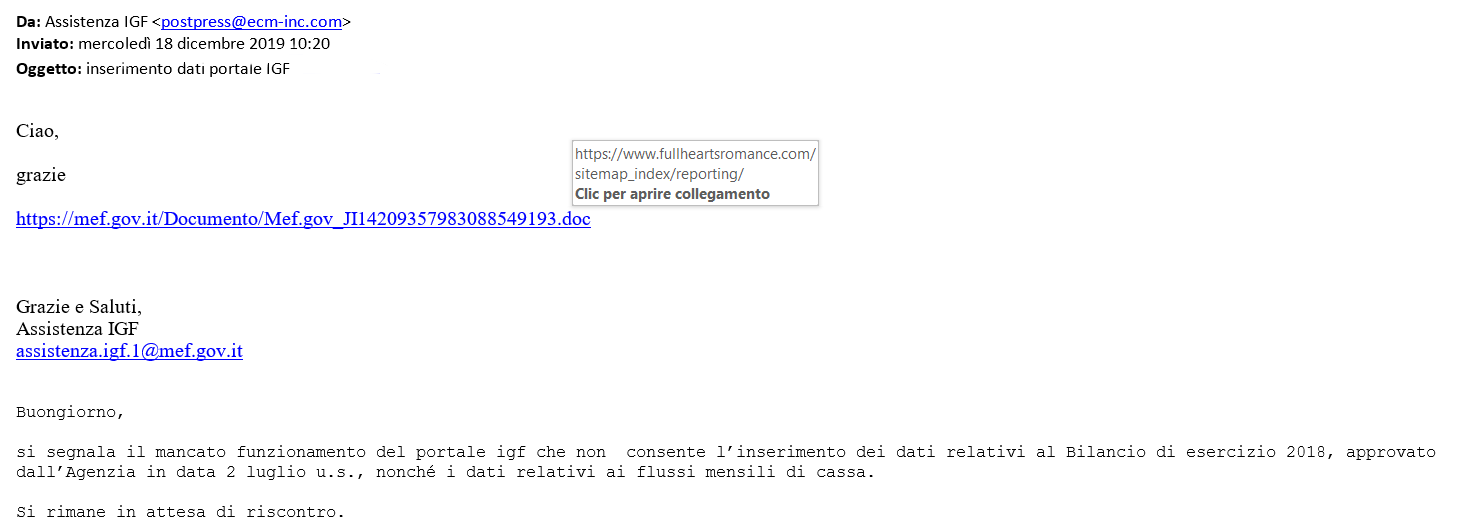

In Italia, una campagna di malspam per diffondere Emotet ha persino utilizzato riferimenti del Ministero dell’Economia e Finanze e del relativo portale IGF (Ispettorato Generale di Finanza).

Facciamo un passo indietro. Cos’è Emotet?

Emotet è un Trojan che si diffonde principalmente tramite e-mail di spam (malspam). L'infezione può avvenire tramite script dannosi, documenti abilitati per le macro o link dannosi. Le e-mail di emotet possono contenere marchi familiari pensati proprio per apparire come e-mail legittime. In Italia una campagna diffusa tenta di convincere gli utenti a fare clic sui file dannosi utilizzando oggetti quali ad esempio "La tua fattura", "Dettagli sul pagamento" o, una spedizione imminente.

Emotet utilizza una serie di strategie per cercare di impedire il rilevamento e l'analisi. In particolare, Emotet è in grado di rilevare la sua stessa esecuzione all'interno di una macchina virtuale (VM) e resterà inattivo se rileverà un ambiente sandbox, che è uno strumento utilizzato dai ricercatori per la sicurezza informatica per osservare il malware all'interno di uno spazio sicuro e controllato.

Emotet utilizza anche server C&C per ricevere aggiornamenti. Funziona allo stesso modo degli aggiornamenti del sistema operativo sul tuo PC. Ciò consente agli aggressori di installare versioni aggiornate del software, installare malware aggiuntivo come altri Trojan bancari o fungere da discarica per informazioni rubate come credenziali finanziarie, nomi utente e password e indirizzi e-mail.

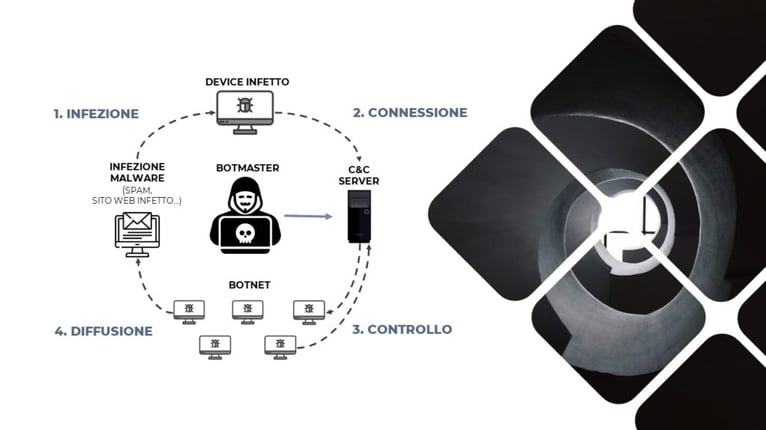

E una Botnet?

Se vengono infettati, i computer si aggiungono alla botnet Emotet. Una volta che il tuo device fa parte della botnet, il malware si nasconde nel sistema operativo e rimane in attesa di istruzioni da un server Command & Control controllato da un cyber criminale, noto come botmaster.

Emotet è noto per fornire moduli in grado di estrarre password dalle app locali, diffondersi lateralmente ad altri computer sulla stessa rete e persino rubare interi thread di posta elettronica per riutilizzarli in seguito in campagne di spam.

Inoltre, è noto che la banda Emotet (TA542) gestisce la propria botnet come Malware-as-a-Service (MaaS), dove altri gruppi di cyber-criminali possono affittare l'accesso ai computer infetti da Emotet e rilasciare i propri ceppi di malware insieme a Emotet.

Alcuni dei clienti più noti di Emotet sono gli operatori dei ceppi ransomware Bitpaymer e Ryuk, che spesso hanno affittato l'accesso agli host infetti da Emotet per infettare le reti aziendali o le amministrazioni locali con i loro ceppi ransomware.

Come difendersi

Il malware Emotet persiste in quanto i criminali informatici continuano ad aumentare non solo il livello di danno che comporta, ma anche la raffinatezza delle tecniche di Social Engineering utilizzate per propagarlo via e-mail.

Di seguito sono riportati i consigli per la protezione dei sistemi aziendali da Emotet:

- Ispeziona attentamente le e-mail, in particolare quelle che includono collegamenti o allegati. Se sembrano provenire da un istituto rispettabile, verifica le informazioni di contatto controllando i dettagli elencati sul suo sito Web ufficiale.

- Fornire ai dipendenti formazione sulla sicurezza informatica per insegnare loro come evitare le minacce e-mail e tentativi di phishing.

- Utilizza le patch e gli aggiornamenti più recenti per i sistemi operativi e le applicazioni.

- Assicurati che i filtri antispam siano configurati correttamente.

- Aderisci al principio del privilegio minimo.

Il Japan CERT ha rilasciato un’utility che consente agli utenti di Windows di verificare facilmente se sono stati infettati dal Trojan Emotet.

Per verificare se si è infetti da Emotet, è possibile scaricare l’utilità EmoCheck dal repository GitHub Japan CERT.

È inevitabile che, nel caso di infezione, molti dati siano già stati trafugati dal cybercrime e, nei casi peggiori, rivenduti nel deep/dark web.

Per questo risulta necessario avere a disposizione un servizio che sia in grado di notificare eventuali utilizzi malevoli delle proprie credenziali, databreach, violazioni o clonazioni dei domini aziendali, così come la notifica di eventuali file secretati o documenti di progetto usciti dalla rete aziendale.

#StaySafe