Cyber security olistica, cos'è e perché rende la tua azienda sicura

Sempre più importante e sempre più complessa: la gestione della sicurezza informatica aziendale è diventata rapidamente una priorità per tutte le aziende. Accanto alla consapevolezza dell’importanza di implementare strumenti di protezione efficaci, rimane però il rebus delle modalità con cui queste devono essere messe in atto.

Nel nuovo quadro delineato dal processo di digitalizzazione è indispensabile fare riferimento a un modello di cybersecurity olistica, in cui la sicurezza attraversa ogni aspetto dell’attività aziendale.

Perché il tradizionale approccio alla sicurezza informatica non basta?

La considerazione da cui è necessario partire per arrivare a una logica ispirata alla cybersecurity olistica è semplice: il tradizionale approccio alla sicurezza informatica, focalizzato esclusivamente su soluzioni tecniche per la protezione degli endpoint e del traffico di rete, non è più adeguato alle nuove condizioni in cui le imprese operano. A rendere obsoleto questo modello sono numerosi fattori.

Prima di tutto la complessità dei sistemi informativi, in cui è sempre più difficile individuare un “perimetro” definito della rete aziendale, all’interno della quale esistono inoltre connessioni estremamente ramificate. La conseguenza diretta è che la superficie di attacco a disposizione dei pirati informatici è sempre più ampia.

Il secondo fattore è legato alle tecniche di attacco utilizzate dai cyber criminali. La crescita registrata negli ultimi anni del fenomeno dei ransomware, basato su uno schema estorsivo, ha dimostrato per esempio come i vettori di attacco utilizzati con maggiore frequenza (phishing) facciano leva sul fattore umano. Una caratteristica che emerge in maniera ancora più spiccata nel caso delle truffe BEC (Business Email Compromise), in cui alla violazione dei sistemi seguono attività basate semplicemente su tecniche di ingegneria sociale.

Cosa si intende per cybersecurity olistica

Gli esempi citati dimostrano come nella nuova visione della sicurezza informatica non si possa limitare il campo d’azione del team di security ai semplici aspetti tecnici. Se la protezione degli endpoint, il monitoraggio del traffico di rete, il controllo e la gestione delle vulnerabilità rimangono obiettivi prioritari, un approccio ispirato alla cybersecurity olistica coinvolge anche elementi come le policy di accesso ai dati, la definizione delle procedure aziendali, l’attività di awareness diretta a dipendenti e collaboratori, per finire con la definizione della sicurezza “fisica” delle infrastrutture. Ognuno di questi aspetti, infatti, ha un impatto diverso (ma sempre rilevante) sul livello complessivo della sicurezza aziendale.

Per risolvere l’equazione, di conseguenza, è necessaria una strategia complessiva, che consenta di mettere in sicurezza ogni singolo fattore utilizzando gli strumenti più adeguati. Ogni contesto, infatti, ha le sue specificità e, di conseguenza, necessita di una definizione delle specifiche strategie di cybersecurity che permettono di proteggere al meglio l’ecosistema IT dell’azienda.

Quali sono gli elementi principali della cybersecurity olistica

Gli elementi che caratterizzano la visione olistica della sicurezza possono essere sintetizzati in quattro punti chiave.

- Tecnologie integrate: le aziende devono dotarsi di una pluralità di soluzioni di sicurezza puntuali - ovvero che rispondono a necessità e problematiche specifiche - ma perfettamente integrate tra loro, come parte di un unico sistema e di una strategia comune;

- Persone e awareness: un approccio olistico alla sicurezza enfatizza il ruolo delle persone come anello della catena di attacco e promuove la loro responsabilizzazione al fine di mitigare i rischi cyber. Pertanto, occorre prevedere attività di sensibilizzazione, formazione e simulazione di attacchi o tentativi di phishing, per consentire ai dipendenti di imparare a riconoscere le minacce e agire di conseguenza.

- Minacce interne: la cybersecurity olistica considera anche i rischi che provengono dalla stessa compagine aziendale, ovvero dalle persone che, lavorando internamente, hanno accesso alle credenziali e alle risorse IT dell’organizzazione. Gli insider possono infatti, volontariamente o inconsapevolmente, rappresentare una minaccia per la sicurezza perché in grado di esporre all’esterno le informazioni sensibili dell’impresa - ad esempio, un dipendente malintenzionato potrebbe rivendere i dati all’esterno mentre uno o distratto potrebbe cadere vittima di phishing.

- Responsabilità e conoscenza condivise: la cybersecurity deve essere intesa come un obiettivo comune a livello di singola azienda ma anche di settore e intera collettività. Per fronteggiare minacce in continua evoluzione, serve l’avanzamento tecnologico continuo, nonché la condivisione della knowledge acquisita su minacce e soluzioni. Bisogna insomma definire strategie condivise dentro e fuori l’azienda, coinvolgendo gli stakeholder.

Cybersecurity olistica per il mondo IT e OT

L’approccio olistico alla cybersecurity andrebbe implementato a maggior ragione alla luce della convergenza tra soluzioni IT (Information Technology) e OT (Operational Technology), poiché entrambe le tipologie mostrano criticità differenti.

In particolare, le tecnologie informatiche devono affrontare una serie di problematiche che spaziano dai malware e virus agli attacchi di Denial Of Service fino al phishing. Anche i sistemi OT, adibiti al controllo di processi fisici e operazioni industriali, una volta interconnessi alla rete e alle tecnologie digitali, possono essere soggetti alle stesse minacce, ma con alcune aggravanti, dovute soprattutto all’obsolescenza.

Le soluzioni OT, infatti, non sono state concepite per interfacciarsi con l’esterno, ma piuttosto rappresentano tradizionalmente un mondo chiuso: pertanto utilizzano tecnologie e protocolli di comunicazione legacy, che possono avere vulnerabilità intrinseche e non sono predisposti contro le minacce IT moderne. Senza dimenticare che le patch di sicurezza non sempre vengono aggiornate per evitare che la stabilità e le performance del sistema vengano compromesse.

Insomma, conciliare la cybersecurity in ambienti IT e OT resta complesso. Innanzitutto, bisogna considerare la divergenza di obiettivi - le tecnologie informatiche sono finalizzate all’elaborazione dei dati e al supporto del decision making, quelle operative all’efficienza e all’affidabilità dei processi industriali – per poi fare i conti con l’eterogeneità tecnologica e la differenza di protocolli di comunicazione e standard di sicurezza utilizzati.

Per uscire dall’impasse, è ideale adottare una serie di principi guida in ottica di cybersecurity olistica, come l’integrazione di una struttura di governance interfunzionale, con specialisti IT e OT, la definizione di policy per entrambi i comparti che concorrano a una strategia di cybersecurity coerente e strutturata e il monitoraggio continuativo per ottenere massima visibilità sugli eventi di sicurezza in ambito IT e OT.

Cosa si intende per visione olistica di un data breach

In questo nuovo paradigma “sistemico” della sicurezza informatica rientra anche la visione dei data breach. Osservare in modo olistico una violazione di dati, che per intenderci è una delle conseguenze più pesanti di un attacco cyber, significa considerarne anche gli impatti legali, reputazionali, finanziari e operativi, ponendo in essere strategie preventive e di contenimento del danno.

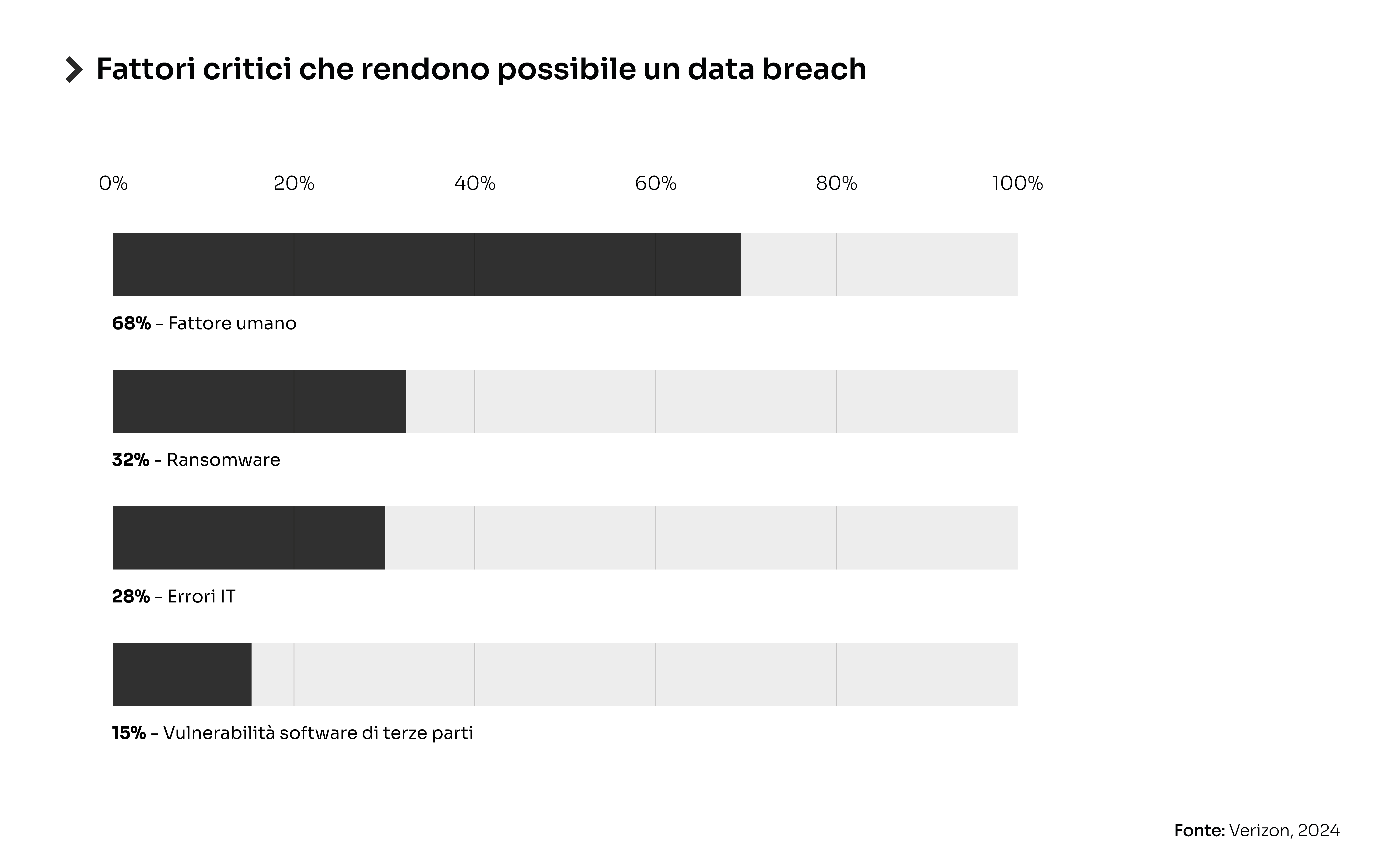

Secondo IBM, nel 2023, a livello globale, il costo medio di una violazione delle informazioni ha raggiunto un valore di 4,45 milioni di dollari (+2,3% rispetto all’anno precedente). Secondo gli esperti di Big Blue, difatti, nel 16% dei data breach, il furto o la compromissione delle credenziali è stato il vettore di attacco. Come si legge nell’ultima indagine Verizon, invece, il 68% degli episodi di violazione ha visto coinvolto il fattore umano, attraverso attacchi di ingegneria sociale oppure perché il personale aziendale ha compiuto errori o fatto un uso improprio delle informazioni.

Tradizionalmente, le aziende si sono sempre concentrate sulle misure tecniche di risposta a un eventuale attacco con sottrazione di dati, dalla crittografia per renderli inutilizzabili, fino al backup per ripristinarli e al disaster recovery per minimizzare il downtime.

Tradizionalmente, le aziende si sono sempre concentrate sulle misure tecniche di risposta a un eventuale attacco con sottrazione di dati, dalla crittografia per renderli inutilizzabili, fino al backup per ripristinarli e al disaster recovery per minimizzare il downtime.

Oggi, devono anche pensare a come ripristinare la reputazione, come prevenire danni ulteriori attraverso la maggior consapevolezza e la formazione mirata del personale, come comunicare in modo efficace e trasparente in momenti di crisi e, non da ultimo, come collaborare con tutte le parti interessate.

Perché seguire il framework CSF NIST per una cybersecurity olistica

Allo scopo di costruire una strategia di sicurezza olistica, può essere di supporto l’adozione di metodologie predefinite come il Cyber Security Framework (CSF) pubblicato dal NIST (National Institute of Standards and Technology), l’agenzia governativa statunitense che promuove l’innovazione tecnologica e la definizione di standard. Il CSF si rivela difatti interessante per:

- l’approccio risk-based, per cui le misure di sicurezza vengono definite sulla base della criticità delle informazioni e delle minacce potenziali;

- la flessibilità, per cui le linee guida e le raccomandazioni dispensate possono essere facilmente riadattate al contesto aziendale specifico;

- l’enfasi sull’integrazione della sicurezza in qualsiasi processo operativo o sistema tecnologico aziendale, nonché all’interno della stessa cultura organizzativa;

- la proposta di un modello di cybersecurity orientato al continuous improvement;

- la promozione di best practice consolidate che rappresentano una risorsa affidabile e una garanzia nello sviluppo della strategia di sicurezza aziendale.

Cybersecurity olistica, cosa cambia con il CSF NIST 2.0

Scendendo nel dettaglio, il Cyber Security Framework rappresenta attualmente uno dei principali modelli seguiti a livello internazionale per implementare una strategia di sicurezza strutturata e basata su standard. A seguito di una revisione rispetto al framework originario, il 26 febbraio 2024 è stata ufficialmente pubblicata la versione 2.0, che ha comportato alcune novità.

- Caratura internazionale: il target è cambiato da infrastrutture critiche statunitensi a organizzazioni di tutto il mondo, poiché il framework si è rivelato particolarmente efficace e pratico anche da una prospettiva più ampia, oltre al contesto e al proposito iniziali. L’Italia si è dotata di una versione nazionale realizzata dal centro di cyber intelligence e sicurezza delle informazioni CIS-Sapienza insieme al Cyber Security National Lab del CINI (Consorzio Interuniversitario Nazionale per l’Informatica);

- Framework di riferimento: si è ampliata la base dei rimandi ad altri standard e modelli, ad esempio: il NIST Privacy Framework, le Cyber Security Supply Chain Risk Management Practices for Systems and Organizations (SP 800-161r1), la serie Integrating Cyber Security and Enterprise Risk Management (NIST IR 8286) e l’Artificial Intelligence Risk Management Framework (AI 100-1);

- Governance: è stata aggiunta la funzione Govern alle cinque già presenti nella prima versione del framework, ovvero Identify, Protect, Detect, Respond, Recovery. Le funzioni rappresentano le fasi in cui si articola la strategia di cybersecurity secondo il NIST e Govern rappresenta il centro da cui si diramano gli altri cinque tasselli. Infatti, getta le basi metodologiche che condizioneranno l’implementazione delle altre funzioni, mettendo enfasi sull’importanza della governance all’interno del processo e definendo alcune direttrici, tra cui classificazione dei rischi, priorità di intervento, ruoli e responsabilità, policy e procedure.

Grazie alle variazioni della nuova versione, il framework si presta ulteriormente a costituire le basi per una strategia di cybersecurity olistica.

Cybersecurity olistica come processo continuo

Alla luce di quanto emerso, l’implementazione di un sistema di cybersecurity olistica in grado di coprire a 360 gradi tutti gli aspetti rilevanti per la sicurezza dei dati e dei servizi dell’azienda rappresenta pertanto un passo fondamentale. Alla dimensione spaziale, però, è necessario aggiungere quella temporale, arrivando a considerare la sicurezza informatica delle infrastrutture IT come un processo continuo.

Le minacce informatiche e le tecniche di attacco degli hacker, infatti, sono in continua evoluzione e l’aggiornamento dei sistemi di protezione è un elemento indispensabile per affrontare i cambiamenti.

Non solo: alle revisioni e aggiornamenti di strumenti e policy deve essere affiancata una visione strategica ispirata alla “security first”. In altre parole, un reale approccio olistico comporta un passaggio evolutivo per cui la sicurezza informatica diventa una priorità anche nella fase di progettazione dei nuovi servizi.

Una logica che modifica profondamente anche il rapporto dell’azienda con il fornitore di soluzioni e servizi di cybersecurity, il cui contributo non si limita alla fornitura di strumenti, competenze e risorse professionali ma assume un livello consulenziale e strategico.

-1.jpg)