Supply chain attacks: la frontiera evoluta del cybercrime

Nessuna azienda è un’isola. Ogni giorno le imprese dialogano con decine di partner commerciali, tessendo una fitta rete di interconnessioni. Man mano che il perimetro aziendale si amplia, andando a includere nuovi servizi e nuovi fornitori, si allarga anche la superficie di attacco a disposizione dei cyber criminali. Pronti a trovare una breccia nella rete e a fare il loro ingresso dalla porta di servizio.

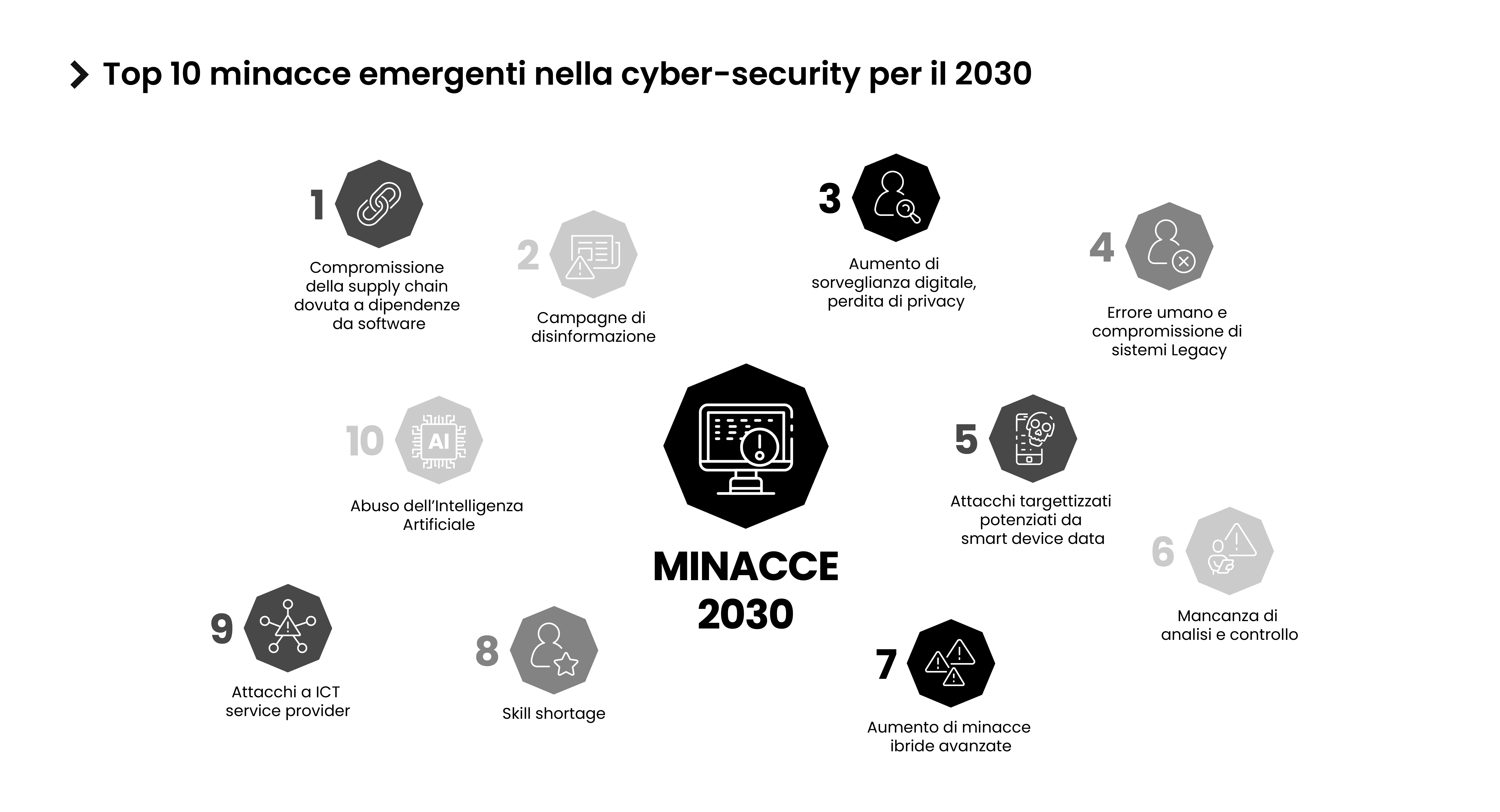

È una reazione a catena: basta la più piccola compromissione a un “anello” della Supply Chain perché l’attacco si propaghi fino al vero obiettivo, di regola l’organizzazione di maggiori dimensioni. Una volta violata la rete dalla backdoor, le potenzialità di guadagno sono enormi. Gartner prevede che entro il 2025 il 45% delle organizzazioni di tutto il mondo subirà attacchi alla propria software Supply Chain, rendendo urgente una maggiore collaborazione tra i responsabili della sicurezza di azienda e fornitori affinché tutti adottino solide pratiche di cybersecurity.

Come funziona un attacco alla Supply Chain?

Come hanno dimostrato casi emblematici, da quello di SolarWinds a Log4Shell, i criminali informatici sono oggi in grado di far progredire un attacco lungo tutto l’ambiente aziendale, aggirando le dinamiche di prevenzione. Secondo l’Agenzia dell’Unione europea per la sicurezza informatica, il 66% degli attacchi si concentra sul codice del fornitore, che spesso non è a conoscenza del fatto che i propri sistemi sono stati violati o non comunica tempestivamente all’azienda l’avvenuto breach.

Gli attaccanti, d’altronde, si dimostrano sempre più abili nell’eludere i controlli preventivi sugli endpoint e l’autenticazione a più fattori (MFA). Cercano protocolli di rete non sicuri, server non protetti e procedure di codifica più accessibili per compromettere il meccanismo di aggiornamento dei pacchetti software. Prendono di mira l’azienda con le misure di cybersecurity meno efficaci, trasformandola in un efficiente centro di distribuzione della minaccia.

Nel 62% dei casi, il malware è la tecnica d’ingresso privilegiata. Di regola, gli attacchi sono diretti ad ambienti non coperti dalle soluzioni di Endpoint Detection and Response (EDR), come VPN e device Internet of Things-based, per diffondere il codice dannoso all’intera Supply Chain. Per scongiurare un’infezione a catena non basta affidarsi alle tradizionali strategie di prevenzione degli attacchi: occorre valutare attentamente il grado di affidabilità delle soluzioni di cybersecurity adottate da fornitori e terze parti, e cercare di ottenere la maggiore visibilità possibile su tutta la rete.

Come ridurre i rischi di attacchi alla Supply Chain?

Le minacce dirette alla Supply Chain richiedono nuovi approcci di mitigazione, basati sulla segmentazione e sulla richiesta di prove dei controlli di sicurezza e delle migliori best practice. Potenziare la cybersecurity lungo tutta la catena di fornitura significa superare l’approccio preventivo per adottare una mentalità basata sulla resilienza e sull’adozione di soluzioni automatizzate e intelligenti, che offrano un monitoraggio completo di tutte le reti.

I sistemi tradizionali adottati dalla maggior parte delle aziende sono spesso incentrati sulla reazione agli eventi già verificatisi. Per ridurre il rischio di un backdoor breach è invece fondamentale monitorare costantemente la rete, per individuare in tempo reale segnali precoci di un accesso o un movimento sospetto. L’automazione e il ricorso all’intelligenza artificiale (AI) consentono oggi di analizzare le attività di rete e individuare rapidamente quelle più rilevanti per rilevare, identificare e fermare la minaccia.

È utile poi intensificare i controlli. Gli attacchi alla Supply Chain possono richiedere mesi prima di essere scoperti: proprio perché la superficie di attacco di questo genere di minaccia è per definizione più ampia, per scovarla bisogna poter contare su un team di esperti che monitori gli endpoint, le reti e gli ambienti cloud e risponda alle minacce informatiche 24 ore su 24, sette giorni su sette. Laddove non arriva il Security Operation Center interno all’azienda, può farlo un servizio di Managed Detection and Response (MDR), dotato di una visibilità completa degli ambienti e capace di attivarsi tempestivamente per fermare le minacce prima che si trasformino in violazioni.

.jpg)