Dark pattern: quando l'apparenza inganna (i brand)

Una cosa è certa: quando un cyber criminale intende raggiungere il proprio obiettivo, non si fermerà davanti a nulla. In questo senso, gli errori peggiori che può commettere chi è preposto a difendere un sistema informatico sono due: sottovalutare, per l'appunto, la determinazione dell'attaccante e pensare che un approccio tradizionale alla cybersecurity sia sufficiente per scongiurare qualsiasi tipo di intrusione.

La differenza tra un approccio tradizionale e uno dark pattern

Cosa intendo per approccio “tradizionale”? Quello basato sull'utilizzo di strumenti e competenze che rispondono all'aspettativa, legittima devo dire, di trovarsi di fronte alla classica kill chain che contraddistingue un attacco.

Mi spiego meglio: sono tipicamente sette gli step lungo cui si snoda un'iniziativa malevola che va a buon fine;, e la fase iniziale, come tutti gli addetti ai lavori ben sanno, risulta nella stragrande maggioranza dei casi praticamente invisibile. È infatti il momento in cui, tendenzialmente, l'attaccante cerca informazioni sui sistemi informatici della vittima designata per scovare le vulnerabilità da sfruttare per introdursi nella rete. Dopo essersi intrufolato nel network, passa alle attività di lateral movement, a cui seguono quelle di escalation. Solo negli ultimi due passaggi l'iniziativa diventa manifesta ed è di solito il momento in cui avviene l'incidente vero e proprio. Tutto ciò naturalmente se non parliamo di casi di data exfiltration, che potrebbero non essere riconosciuti come tali nemmeno a breach avvenuto.

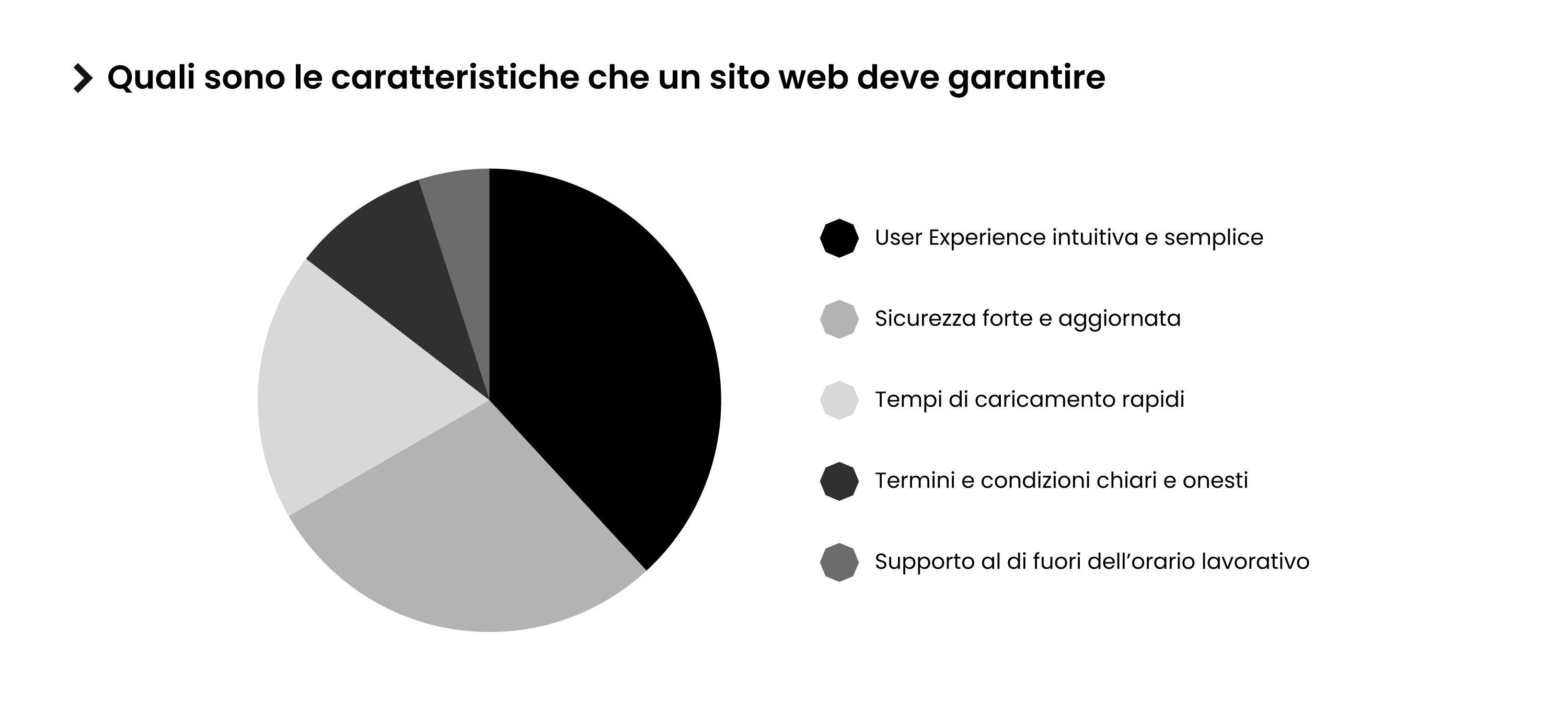

Fonte: Net Solutions

L’importanza del Managed Detection & Response (MDR) nel modello oscuro

Le soluzioni di Managed Detection & Response (MDR) servono proprio a questo: a individuare tempestivamente possibili anomalie all'interno del sistema. In altre parole, quando l'attacco è in fase di early stage, ovvero durante i primi tre-quattro step. Sono tool efficaci? Sì, senz'altro, ma solo se si dà per scontato che un attaccante si muova secondo determinati schemi.

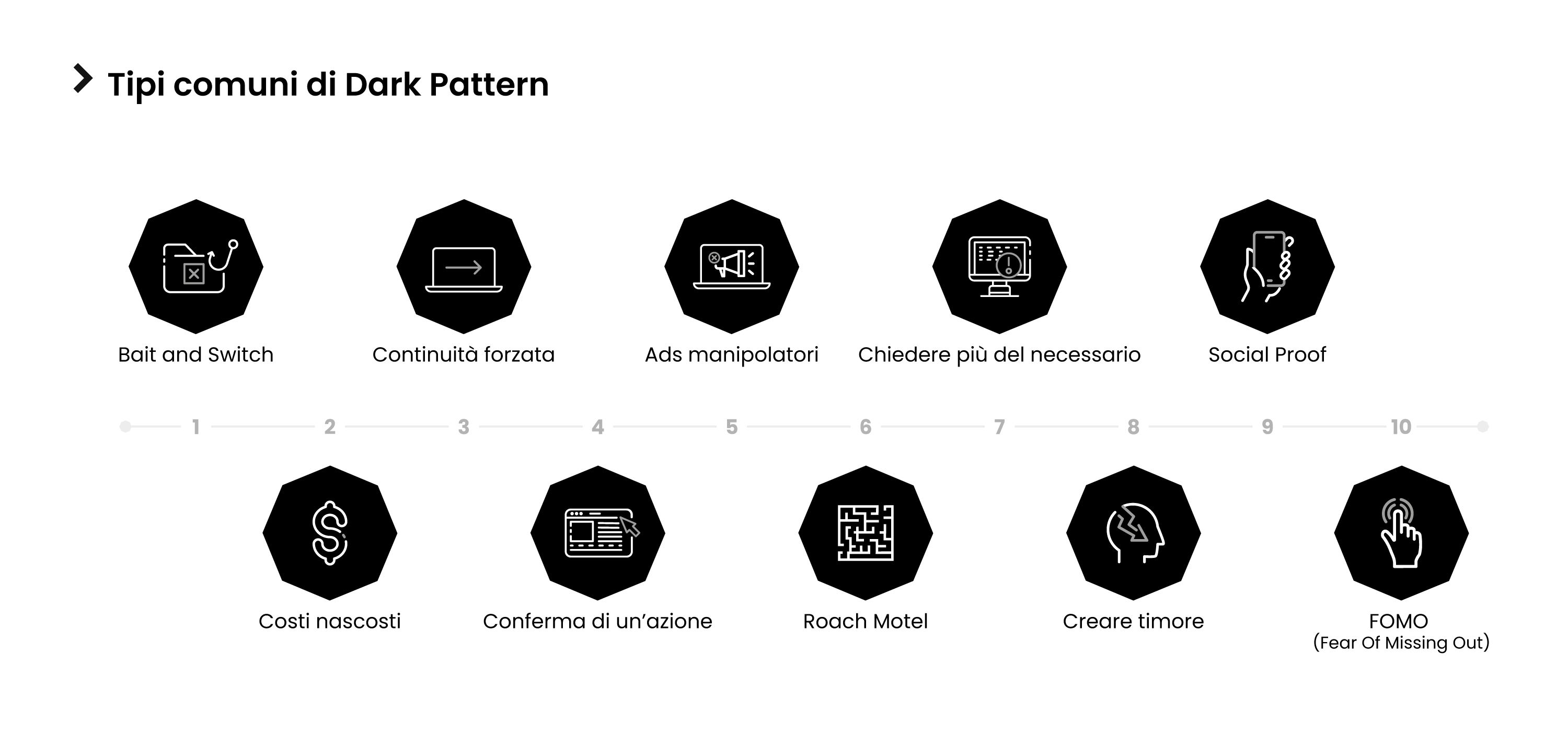

Se, invece, l'attaccante segue un dark pattern, la faccenda si fa decisamente più complessa. Cosa sono i dark pattern? Si tratta di una modalità di attacco che, anziché tentare l’attacco in modo massivo tramite brute force, provando a superare le difese delle infrastrutture con malware e altre tecniche più o meno note, punta ad accedere ai sistemi informatici dalla porta principale. Come? Facendo leva sulle informazioni personali di utenti aziendali riconosciuti dalla rete. Meglio ancora se si tratta di utenti VIP, ovvero persone che ricoprono ruoli apicali o di responsabilità nei livelli strategici dell'organizzazione, e che per questo non solo godono di privilegi particolari all'interno del network, ma sono anche al di sopra di ogni sospetto per chiunque noti qualcosa di strano nei flussi di lavoro.

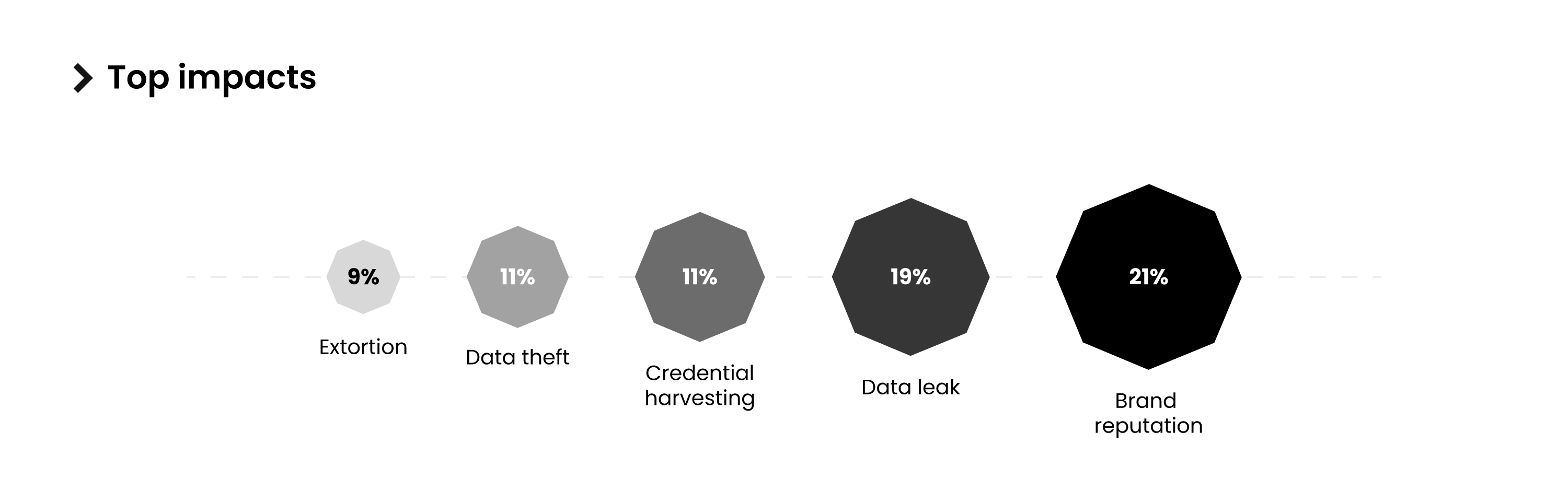

Fonte: X-Force

Raccogliere le informazioni personali è più semplice di quanto si possa immaginare: il dark web pullula di marketplace dove si vendono al miglior offerente dati e credenziali, ottenuti magari con iniziative di phishing, e quanto più un utente ricopre un ruolo di responsabilità o di prestigio in un'azienda, tanto più è nel mirino. A questo dobbiamo aggiungere l'esposizione che ciascuno di noi, nel bene e nel male, ha nelle piazze virtuali dei social network, che diventano per gli attaccanti fonti straordinarie di input per entrare in possesso di informazioni di valore attraverso tecniche sempre più evolute di social engineering. Ottenuti quei dati, i cyber criminali possono accedere ai sistemi aziendali impersonando in toto la propria vittima, ed evidentemente qualsiasi ipotesi di monitoraggio nella kill chain d’attacco tradizionale perde quasi del tutto di senso.

Mai dire “a me non potrebbe succedere”…

Anche in questo caso, intervenire per ridurre drasticamente rischi simili si può. Esistono sul mercato diverse soluzioni e servizi di Threat intelligence, a partire da Cyber Security Intelligence (CSI) di Cyberoo, che consentono di scandagliare deep e dark web per raccogliere e analizzare dati e azioni che potrebbero rappresentare minacce per il business in chiave dark pattern.

A chi pensa che tutto sommato si tratta di un'eventualità remota, che “a me non potrebbe mai succedere”, e che un servizio del genere è sostanzialmente superfluo, voglio dire: parlando di esempi di dark pattern, a me è successo, e sono stata salvata proprio da CSI.

Nei mesi che hanno preceduto la quotazione in borsa di Cyberoo, avvenuta nel 2019, mi era stato affidato il compito di incontrare gli investitori durante i roadshow che avevamo organizzato per promuovere l'iniziativa. Ricordo benissimo il giorno in cui mi chiamò Roberto Veca, il nostro Head of Cyber Security, per dirmi che dalle sue indagini risultava che io ero “attenzionata” nel deep web. A pensarci bene non c'era molto da stupirsi: mi stavo esponendo molto, anche online, e quale più ghiotta opportunità poteva esserci nel colpire una società di cybersecurity appena nata, proprio durante la sua quotazione. Sarebbe stata quasi una barzelletta e avremmo subito un danno incalcolabile sul piano della reputazione. Roberto quindi mi raccomandò di considerare “zero trust” tutto ciò che arrivava nella mia casella e-mail e sui miei canali di messaggistica, di cambiare ogni password e di svolgere tutte le attività di prevenzione del caso.

Adottare i giusti comportamenti può salvare l'azienda, letteralmente

Passò qualche settimana e, apparentemente, nulla era accaduto. Fino a quando ricevetti, tra le altre, una richiesta di collegamento su LinkedIn da una persona che aveva un profilo legittimo, con tanto di foto, endorsement, feed attivo e attività di networking. Accettai l'invito e ricevetti un messaggio, in cui il nuovo contatto mi scriveva che ha aveva avuto modo di seguire i nostri roadshow e che stavo facendo un ottimo lavoro per la quotazione. Colpì il mio ego e ottenne facilmente la mia attenzione. Gli risposi per ringraziarlo e lui ne approfittò per spiegarmi più nel dettaglio il motivo per cui mi aveva contattato: la sua azienda si occupava di incubazione di startup ed era alla ricerca di consulenti per migliorare le presentazioni e aumentare i volumi degli investimenti esterni. Aveva pensato a me. Gli dissi che poteva mandarmi una mail per dettagliare meglio le condizioni.

Io, nel frattempo, memore dell’avviso di Roberto, andai a informarmi sulla suddetta azienda. Esisteva davvero, innanzitutto. Aveva un sito Internet, era registrata alla Camera di Commercio e aveva i bilanci pubblicati. Già iniziavo a lavorare di fantasia quando ricevetti la sua mail di dettaglio, che conteneva un allegato. Si trattava della presentazione di un'azienda che stavano per incubare.

In quel momento, mi chiesi come mai non mi venisse richiesto di firmare alcun NDA prima di farmi leggere una cosa tanto delicata. Mi insospettii, sottoposi alla nostra piattaforma Cypeer l'allegato e, come tutti ormai avranno intuito, scopri che conteneva un malware.

Fonte: The Dark Patterns Report - Xigen

Per fortuna oggi posso solo provare a ipotizzare cosa sarebbe potuto succedere, nel pieno della quotazione. Pur avendo sventato un possibile attacco e pur disponendo di strumenti di intelligence avanzati, eravamo stati comunque sostanzialmente impotenti, e c'era ben poco da fare anche sul piano delle indagini ex post. Una volta identificato il pattern di attacco e segnalato ai nostri collaboratori e ai nostri clienti la minaccia, abbiamo passato la palla alla Polizia postale, che scoprì che quella fantomatica azienda registrata alla Camera di Commercio, in realtà, non esisteva.

Per esperienza personale posso quindi dire che la Threat intelligence, utilizzata correttamente in tutte le sue componenti, innalza notevolmente le difese aziendali, in quanto fornisce insight accurati su possibili tentativi di intrusioni.

Questo, però, non toglie che ci siano altre due direttrici imprescindibili su cui deve muoversi una cybersecurity che voglia dirsi realmente efficace: quella delle policy e quella della cultura aziendale. CSI ha fatto bene il suo lavoro, ma è grazie alla collaborazione interna con Roberto e soprattutto all'adozione di comportamenti di estrema prudenza da parte mia che siamo riusciti a evitare il peggio.