Ethical Hacking: quando e quanto conviene alle aziende

Interruzioni del servizio, ritardi nell’operatività dei processi, danni reputazionali: secondo l’ultima ricerca dell’Osservatorio Cybersecurity & Data Protection della School of Management del Politecnico di Milano, in Italia un’impresa su sette ha riportato danni tangibili a seguito di un attacco informatico. Il 67% delle aziende ha rilevato un aumento di tentativi di attacco, tanto da decidere di aumentare la spesa in cybersecurity: nei prossimi 12 mesi il 61% delle organizzazioni italiane sopra i 250 addetti incrementerà il budget per le attività di sicurezza informatica.

La maggior parte delle aziende è decisa ad adottare nuove tecnologie o rivedere i processi per proteggere il proprio patrimonio informativo. Eppure, investire in soluzioni di sicurezza per aggiornare le protezioni alle ultime patch disponibili potrebbe non bastare. Negli ultimi anni, infatti, è cresciuto il numero dei cosiddetti “zero-day”, attacchi che sfruttano falle dei software ancora ignote agli stessi sviluppatori. La vera sfida, dunque, è individuare le vulnerabilità prima che i criminali informatici possano sfruttarle, scandagliando sistemi e infrastrutture digitali. Proprio come farebbe un hacker.

Il significato dell’Ethical Hacking: cos’è e come funziona

Per battere sul tempo i cyber criminali, un numero crescente di organizzazioni ha deciso di adottare gli stessi metodi degli avversari in chiave “etica”: l’Ethical Hacking è l’attività che consiste nel simulare attacchi informatici per individuare i punti deboli dei sistemi aziendali e risolvere le falle. Gli hacker etici, denominati anche “white hat” in contrapposizione ai malintenzionati “black hat”, sono degli esperti di sicurezza informatica al servizio di aziende e amministrazioni pubbliche, per aiutarle a proteggere in modo più efficace le proprie infrastrutture.

Ingaggiati proprio per penetrare nel sistema informatico, gli ethical hacker sfruttano le loro competenze per trovare eventuali debolezze nelle componenti hardware e software dell’infrastruttura informatica che potrebbero essere utilizzate dai criminali informatici. Sempre più spesso dotati della certificazione di Certified Ethical Hacker, sono tenuti alla massima trasparenza e integrità, dal momento che possono entrare in contatto con dati sensibili e segreti aziendali. L’obiettivo finale del loro agire è scoprire le vulnerabilità del sistema in modo da poterle riparare nell’interesse dell’organizzazione e più in generale di chiunque utilizzi quel determinato software.

I vantaggi dell’Ethical Hacking per le aziende

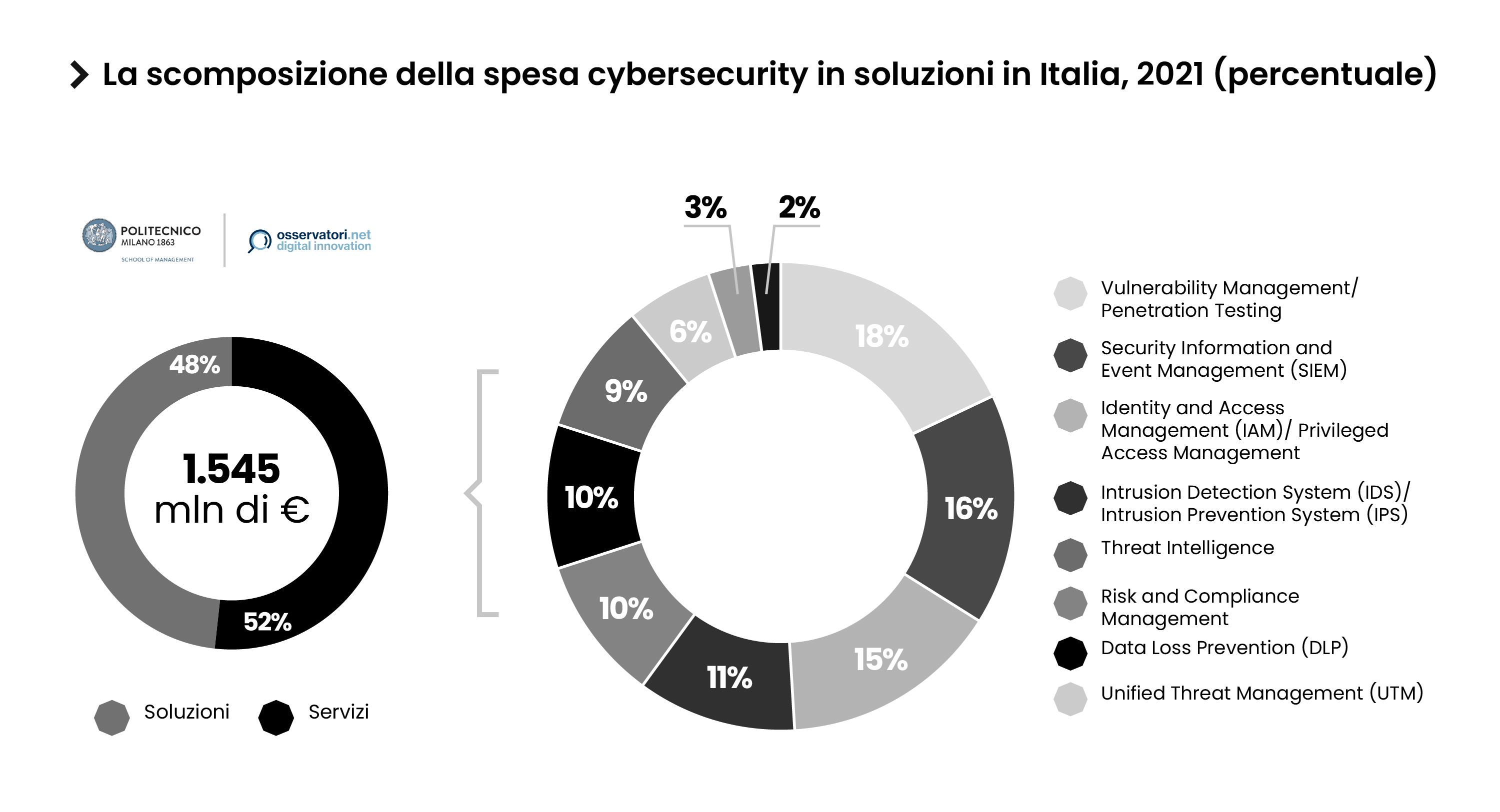

La nuova consapevolezza sui rischi in materia di sicurezza informatica sta portando la maggior parte delle aziende a investire in soluzioni di protezione. Sempre secondo l’ultimo Osservatorio sulla Cybersecurity del Politecnico di Milano, il 52% della spesa in sicurezza è destinata a soluzioni di Vulnerability Assessment e Penetration Test – sicuramente molto utili in certe circostanze, ma non sempre sufficienti. L’Ethical Hacking, invece, funzionando da occhio esterno, si rivela un investimento nella prevenzione, proprio perché capace di individuare criticità e vulnerabilità in sistemi IT apparentemente funzionali.

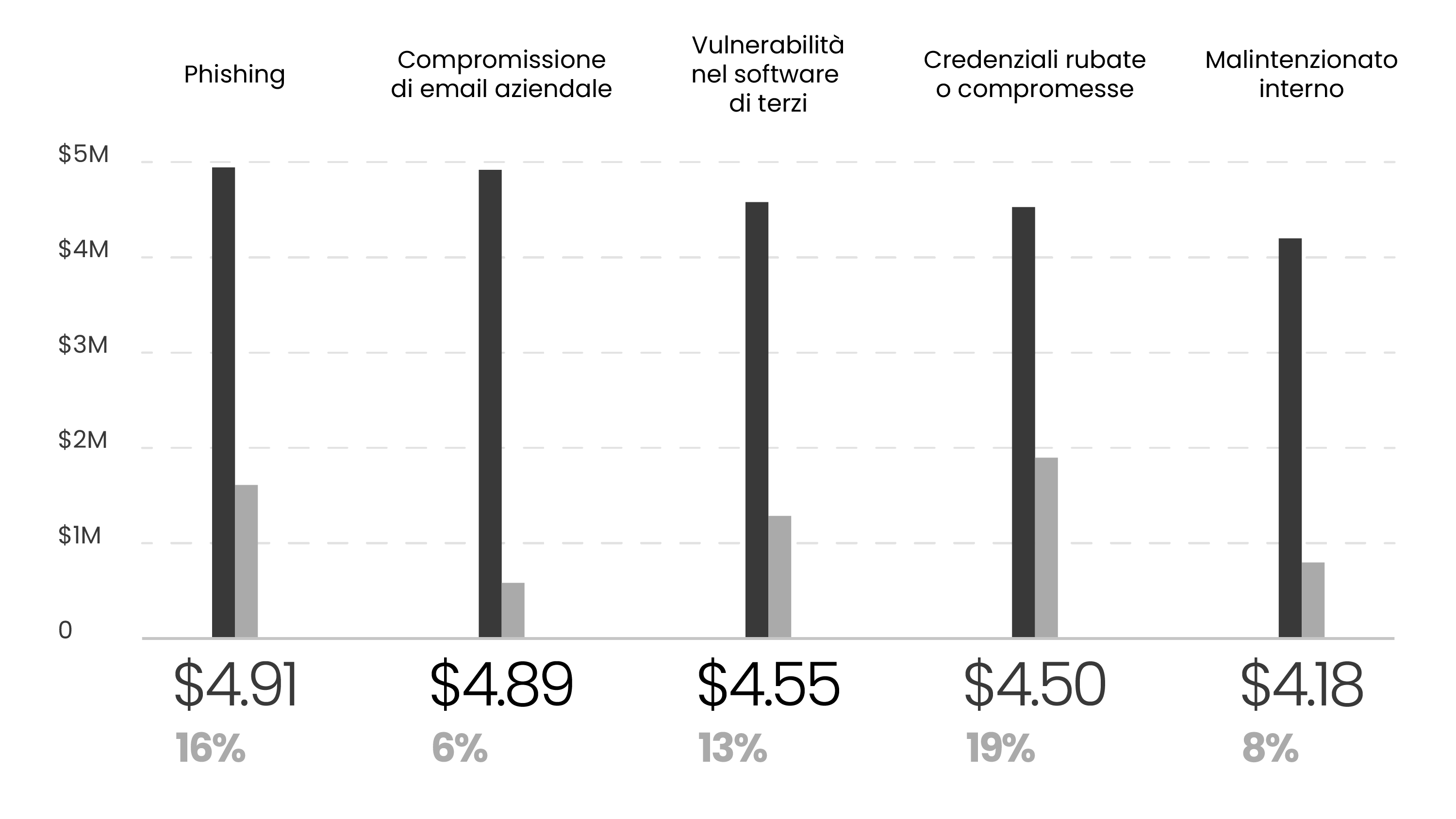

Secondo il report Cost of a Data Breach di IBM, in Italia il danno medio di un attacco informatico è di 3,4 milioni di euro. A pesare sui bilanci aziendali, non è solo la perdita di dati – ogni dato rubato costa in media 143 euro – ma anche l’interruzione del business, la necessaria attività di ripristino dei sistemi, il danno reputazionale. Affidarsi a professionisti esterni offre un’elevata garanzia di protezione di documenti, dati e informazioni sensibili, oltre a consentire all’azienda di ridurre i costi altrimenti necessari per sostenere un team interno di analisti operativo 24 ore su 24.

Il ricorso a hacker etici non è utile solo per difendere le tecnologie aziendali dalle minacce, ma consente anche di tenere monitorato ogni movimento all’interno del sistema informatico, garantendo all’organizzazione un presidio costante delle proprie tecnologie. L’Ethical Hacking abilita, quindi, anche una gestione strategica delle risorse umane e finanziarie dell’azienda: il monitoraggio puntuale di reti e sistemi alla ricerca delle vulnerabilità fa sì che l’intervento dei tecnici interni all’azienda avvenga in modo mirato e solo quando necessario.

Perché alle aziende conviene affidarsi al white hat hacking

L’idea di testare la sicurezza di un sistema cercando di penetrarvi non è nuova. Sono tante, infatti, le soluzioni già sperimentate in campo informatico per verificare l’efficacia dei sistemi di sicurezza, spesso affidate a simulazioni automatiche di attacco. Tuttavia, maggiore è il livello di conoscenza della materia, maggiore sarà il grado di accuratezza del test. I professionisti dell’ethical hacking sono in grado di trovare vulnerabilità che persino le soluzioni di penetration testing tradizionali non riescono a scovare.

Soprattutto se l’organizzazione non dispone di un team di security ben nutrito, può essere dunque conveniente affidarsi a specialisti qualificati capaci di proteggere i dati aziendali. Per massimizzare le possibilità di successo, è utile individuare obiettivi definiti e punti ciechi ben identificati da sottoporre agli hacker etici, ma può rivelarsi efficace anche affidarsi a servizi di ethical hacking attivi 24 ore su 24 per monitorare anomalie e minacce.

Occorre poi assicurarsi che l’attività di hacking non interrompa le operazioni aziendali quotidiane: l’Ethical Hacking comporta spesso l’accesso a sistemi critici, ma non dovrebbe interrompere l’operatività del business, a meno che ciò non sia espressamente previsto per mettere alla prova l’intera tenuta del sistema. In molte aziende, anche piccole perdite di dati o brevi periodi di inattività non pianificati possono avere gravi ripercussioni e questa è spesso la ragione per cui, nonostante i risultati, molte aziende fanno fatica a trovare un servizio di hacking etico di cui fidarsi. Affidarsi a partner di sicurezza esperti e altamente qualificati permette di monitorare in modo costante la sicurezza dell’organizzazione, eliminando le vulnerabilità e aumentando il livello di protezione.