Attività di phishing sempre più avanzate: come proteggersi?

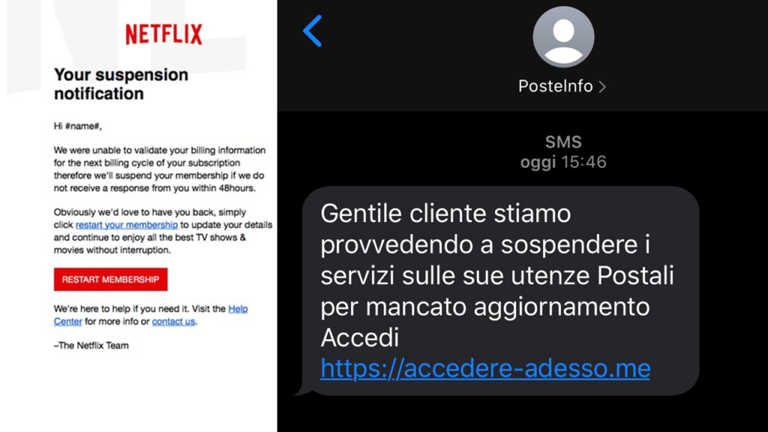

Gli attacchi di phishing più comuni vengono effettuati tramite e-mail dall'aspetto legittimo. Oggetto e contenuto variano, ma i messaggi generalmente sollecitano la vittima ad agire per evitare o ottenere qualcosa.

Nel tempo le tendenze degli attacchi di phishing sono cambiate, mirando spesso ad impersonare brand o persone fisiche.

I metodi di attacco più recenti si basano sulla fiducia implicita, in cui la vittima ha familiarità con la piattaforma e vi accede regolarmente: social network, Netflix, PayPal, Uber. L’utente è abituato a ricevere mail da queste piattaforme e talvolta non fa caso al fatto che il dominio da cui le riceve è leggermente diverso da quello ufficiale.

Capita sempre più spesso che vengano anche attaccati servizi di collaborazione e condivisione file basati su Cloud. Come rilevato dal rapporto Akamai, "Facebook, Slack, Microsoft Teams, Dropbox, Google Docs e altre piattaforme popolari stanno fungendo da vettore di penetrazione dei criminali nell'impresa". Nessun servizio è immune dagli attacchi.

Anche i giochi online vengono sempre più presi di mira. Fortnite: Battle Royal, un popolare gioco multipiattaforma, ha fatto notizia nel 2018 dopo che è stata segnalata un'eruzione di truffe di phishing. Ai giocatori veniva offerta, gratis, un certa somma in valuta di gioco. Alle vittime sono state richieste le credenziali di accesso al gioco e i più giovani, che non hanno familiarità con il phishing, sono stati indotti a fornire informazioni personali. Un enorme 86% di questi attacchi di phishing ha avuto origine su siti di social media.

Phishing in scatola

Ebbene sì, anche il crimine informatico sta diventando “as a Service”. I kit di phishing sono disponibili per la vendita: contengono modelli di campagne e accesso a un server compromesso, tra gli altri strumenti. Alcuni kit sono disponibili gratuitamente e consentono al loro creatore di conservare l'accesso ai dati delle vittime. Pacchetti standardizzati come questi rendono più facile per i criminali avviare rapidamente nuove campagne di attacco.

Inoltre, le tendenze degli attacchi si stanno muovendo verso un approccio più incentrato sull'uomo e la sua psicologia. Infatti, i dipendenti e la “Security Awareness” devono essere la prima linea di difesa contro gli attacchi di phishing.

Come limitare le intrusioni informatiche in azienda?

1. Un robusto programma di Security Awareness

I dipendenti che partecipano ai programmi di formazione sulla cyber security awareness possono imparare a individuare le tattiche di phishing. Un programma di breve durata, naturalmente, non è efficace come un programma completo che fornisce informazioni aggiornate sulle tendenze attuali e consigli sulla sicurezza informatica. Secondo il rapporto sulla Security Awareness SANS 2019 è fondamentale assegnare ad una specifica persona il compito di organizzare e gestire i programmi di sensibilizzazione in modo periodico.

2. Campagne simulate e misurazione dei risultati

Campagne di attacchi simulati possono aiutare un team di sicurezza a valutare l'efficacia dei programmi di formazione sulla security awareness e sostenere gli utenti finali nel comprendere meglio gli attacchi informatici. I test regolari che imitano gli attacchi di phishing nella vita reale dovrebbero essere condotti anche quando i dipendenti diventano più abili nell’ individuare messaggi sospetti. Il panorama delle minacce continua a evolversi, così come le simulazioni di attacchi informatici.

3. Individuazione di attacchi avanzati con l’Intelligenza Artificiale

L'intelligenza artificiale e l'apprendimento automatico possono notare schemi problematici nei dati non strutturati e fornire ai team di sicurezza i dati di cui hanno bisogno per rispondere rapidamente. L'apprendimento automatico è particolarmente adatto per rilevare le vulnerabilità che potrebbero eludere il team di sicurezza.

4. Protezione e monitoraggio di device personali

Il crescente utilizzo di dispositivi personali sul luogo di lavoro introduce una serie di nuovi endpoint che non sono completamente protetti dai sistemi di sicurezza IT. Offrire ai dipendenti un sistema di protezione per i device personali può impedire la proliferazione di un attacco derivante da uno di questi dispositivi non gestiti.

5. Accesso limitato a dati di alto valore

Gli account utente con privilegi elevati sono obiettivi primari per i criminali informatici. Limitare l'accesso a sistemi e dati può aiutare a proteggere i dati di alto valore dall’essere compromessi. Solo gli utenti che hanno assolutamente bisogno dell'accesso dovrebbero averlo. È altresì fondamentale che gli account di questi utenti che potremmo definire “VIP”, vengano monitorati da un servizio in grado di identificare:

- Utilizzi impropri delle credenziali a scopo fraudolento;

- Databreach;

- Leakage di file eventualmente compromessi ed esfiltrati nel dark/deep web.

In conclusione…

La protezione da attacchi di phishing in continua evoluzione richiede un solido programma di formazione sulla Sicurezza Informatica per gli utenti aziendali e il sostegno di nuove tecnologie come l'intelligenza artificiale e un SOC attivo 24/7 per il rilevamento avanzato delle minacce.

Garantire che i dipendenti siano ben addestrati e regolarmente testati serve tenere pronta la prima linea di difesa per identificare ed evitare attacchi di phishing.