Security Operation Center (SOC): cos'è e perché da solo non basta

Il Security Operations Center (SOC) riunisce un team di esperti della cybersecurity con il compito di effettuare il monitoraggio costante e senza interruzioni degli ambienti IT aziendali. L’obiettivo è identificare eventi di sicurezza sospetti o comportamenti anomali che potrebbero essere sintomo di un tentativo di attacco, una violazione dei dati o compromissione dei sistemi. La squadra di professionisti può essere interna all’organizzazione oppure ingaggiata con contratto di outsourcing. In entrambi i casi, il SOC opera in continuità, 24 ore al giorno, 7 giorni alla settimana, 365 giornate all’anno.

Dall'introduzione dei SOC circa 15 anni fa, la loro importanza è cresciuta gradualmente, ma in modo significativo, soprattutto negli ultimi anni: si pensi che, secondo Polaris Market Research, considerando il decennio 2021-2030, il tasso di crescita medio annuale è stato stimato attorno al 10,2% (il valore complessivo, quindi, arriverà a toccare quota 13,5 miliardi di dollari partendo da 5,39 miliardi).

Il ruolo sempre più centrale dei SOC è dovuto principalmente all’incremento esponenziale degli attacchi informatici anche gravi, alla fondamentale necessità di prevenirli e alla conseguente adozione di operazioni di sicurezza centralizzate nelle aziende.

Analizzando pro e contro, è possibile comprendere i motivi del ricorso a un SOC in outsourcing facendo leva sui Managed Security Services. Anche con questo accorgimento, tuttavia, la sola presenza del SOC può non essere sufficiente alla piena situational awareness. Normalmente, infatti, dovrebbe comprendere tanto informazioni dall’interno del perimetro aziendale quanto dall’esterno, mediante dotazione di un servizio di Cyber Threat Intelligence.

Definizione e composizione di un Security Operations Center (SOC)

Per definire e capire in cosa consiste un SOC si può consultare la specifica pubblicazione dell’ENISA, l’agenzia per la sicurezza europea, che ha emesso le linee guida dedicate proprio ai Computer security incident response teams e ai SOC, dal titolo “How to setup up CSIRT and SOC”.

Il SOC è un’entità che “fornisce un servizio di rilevamento degli incidenti, osservando gli eventi tecnici nelle reti e nei sistemi e può anche essere responsabile della risposta e della gestione degli incidenti. Nelle grandi imprese, i SOC a volte si concentrano solo sui servizi di monitoraggio e rilevamento, poi passano la gestione degli incidenti a un CSIRT (Computer security incident response teams) separato. Nelle organizzazioni più piccole, CSIRT e SOC sono spesso considerati sinonimi”.

Le dotazioni dei SOC permettono il monitoraggio degli eventi di sicurezza mediante tool appositi. Spesso è necessario che i team SOC automatizzino il proprio lavoro, adottando tecnologie per liberare gli analisti da lavori di routine e specializzarli sulle minacce più evolute. Non di rado, vengono stabiliti dei KPI per evidenziare:

- velocità di rilevamento;

- ampiezza di rilevamento;

- copertura;

- tassi di falsi positivi;

- incidenti gestiti;

- rapporto tra avvisi / eventi / incidenti, numero di escalation e carico di lavoro per incidente.

Tipicamente, poi, i SOC si occupano di:

- Information Security Incident Management. Si tratta del processo di identificazione, classificazione, risposta e mitigazione degli incidenti di sicurezza, con l’obiettivo di minimizzarne l’impatto e garantire un rapido ripristino della normale operatività.

- Vulnerability Management. Consiste nell’identificazione, valutazione, trattamento e segnalazione delle vulnerabilità nei sistemi e nelle reti aziendali. Il processo prevede scansioni regolari, prioritizzazione delle vulnerabilità in base al rischio e implementazione di patch o altri rimedi per prevenire potenziali exploit.

- Situational Awareness. È la capacità di comprensione e analisi in tempo reale dell’ambiente di sicurezza aziendale, attraverso attività di monitoraggio continuo di eventi e minacce, valutazione del contesto e dei rischi, comunicazione delle informazioni critiche ai decisori per azioni tempestive.

- Information Security Event Management. Queste sono operazioni di raccolta, monitoraggio e analisi degli eventi di sicurezza per identificare potenziali rischi e minacce. Vengono utilizzati strumenti specifici che permettono di aggregare ed esaminare i log, rilevando comportamenti anomali.

- Knowledge Transfer. Si tratta della condivisione delle conoscenze e delle competenze in materia di cybersecurity all’interno dell’organizzazione, attraverso la formazione continua del personale, la documentazione delle procedure e delle best practice, la promozione di una cultura della sicurezza IT.

Come funziona il SOC

Scendendo nel dettaglio, le principali funzionalità e attività del SOC possono essere così descritte.

- Monitoraggio degli eventi di sicurezza: il team di professionisti verifica continuamente i log generati dai dispositivi di sicurezza e dalle applicazioni per individuare attività sospette o malevole.

- Rilevamento delle minacce: il SOC identifica pattern anomali che potrebbero indicare una possibile criticità di sicurezza.

- Analisi degli incidenti: individuata un'attività sospetta, il SOC esamina l'incidente per determinare la sua natura, l'entità del danno potenziale e le possibili azioni risolutive.

- Risposta agli attacchi: il SOC sviluppa strategie e azioni controffensive per arginare gli effetti collaterali degli incidenti. Le misure di mitigazione possono includere la quarantena di dispositivi compromessi, l'applicazione di patch di sicurezza o la disconnessione di sistemi vulnerabili dalla rete.

- Gestione delle vulnerabilità: rilevare e correggere le vulnerabilità rientra tra le principali attività del SOC per ridurre il rischio di exploit.

- Formazione e sensibilizzazione: i professionisti del SOC erogano attività di formazione e awareness rivolte ai dipendenti aziendali per ridurre il rischio di comportamenti non sicuri o di attacchi di social engineering.

- Continuous improvement: il SOC misura le proprie performance e analizza le minacce emergenti in modalità continuativa così da affinare progressivamente le strategie di sicurezza.

Quali sono i ruoli in un Security Operations Center (SOC)

Per svolgere l’ampio ventaglio di compiti sopraccitati, il SOC si avvale di professionisti con competenze multidisciplinari e responsabilità differenti.

- Gli analisti di sicurezza: sono incaricati di identificare e analizzare le vulnerabilità e gli eventi sospetti all’interno dell’infrastruttura aziendale, a livello di reti e sistemi, offrendo supporto nella risoluzione delle criticità;

- gli ingegneri di sicurezza: si occupano della progettazione, implementazione e gestione delle soluzioni e dei protocolli per proteggere gli asset aziendali e mitigare i rischi. Sono altresì responsabili della configurazione e manutenzione dei dispositivi di sicurezza, come i firewall o i sistemi di rilevamento delle intrusioni.

- i penetration tester: simulano il comportamento di hacker esterni o insider malintenzionati per scoprire eventuali falle di sicurezza e vulnerabilità nei sistemi.

- gli analisti forensi: investigano su incidenti di sicurezza significativi per identificare origine, tecniche e obiettivi degli attacchi, permettendo il miglioramento della linea difensiva.

- gli esperti di threat intelligence: monitorano i trend delle minacce, raccogliendo informazioni multi-source su vulnerabilità e tecniche di attacco. Così permettono al SOC di migliorare le capacità di detection & response.

- gli specialisti della compliance: assicurano che le attività del SOC siano conformi alle normative vigenti degli enti regolatori e ai requisiti di sicurezza aziendali.

I benefici di business del SOC

Le capacità del SOC possono apportare diversi vantaggi a una azienda. Nello studio dal titolo “Security Operations Centers - A Business Perspective” sono elencati i più significativi: il SOC, prevenendo gli incidenti, mitigandone gli effetti e diminuendo gli impatti rovinosi normalmente collegati agli incidenti di sicurezza, portano all’azienda un immediato ROI e un’immediata elusione dai costi potenziali correlati all’effettivo accadimento di un incidente. Un conseguente beneficio è anche la protezione della reputazione aziendale sul mercato.

Nonostante i chiari vantaggi, come sottolinea la 2023 SANS Institute SOC Survey, i budget destinati ai SOC sono spesso insufficienti rispetto alle richieste. Inoltre, sebbene i SOC raccolgano e condividano metriche sugli incidenti osservati (numero complessivo, percentuale indotta da vulnerabilità, tempistiche di risoluzione e così via), soltanto nel 36,7% dei casi le informazioni vengono condivise con il board. Pertanto, la dirigenza rimane talvolta incapace di comprendere appieno le reali necessità di sicurezza.

Inoltre, il SOC contribuisce alle valutazioni dei rischi di sicurezza, consentendo una migliore capacità decisionale verso le azioni riduzione dei rischi, con impatti positivi sulla capacità di governance e favorendo investimenti mirati con la conseguente ottimizzazione dei costi. Una governance mirata e oculata può favorire la fiducia di clienti e investitori verso l’azienda facendone aumentare il core business. Ma tutto ciò, nello scenario attuale, da solo non è più sufficiente.

Il SOC da solo non basta

Nonostante le positive ricadute per le aziende, vi sono tuttavia svariate challenge significative per i SOC che riguardano principalmente:

- l’identificazione di appropriate tecnologie da acquistare, da configurare secondo le esigenze e da manutenere nel tempo

- la ricerca e l’assunzione di figure competenti e capaci, da mantenere costantemente aggiornate professionalmente e da organizzare mediante processi snelli efficaci ed efficienti

- Organizzare un team in grado di operare 24/7

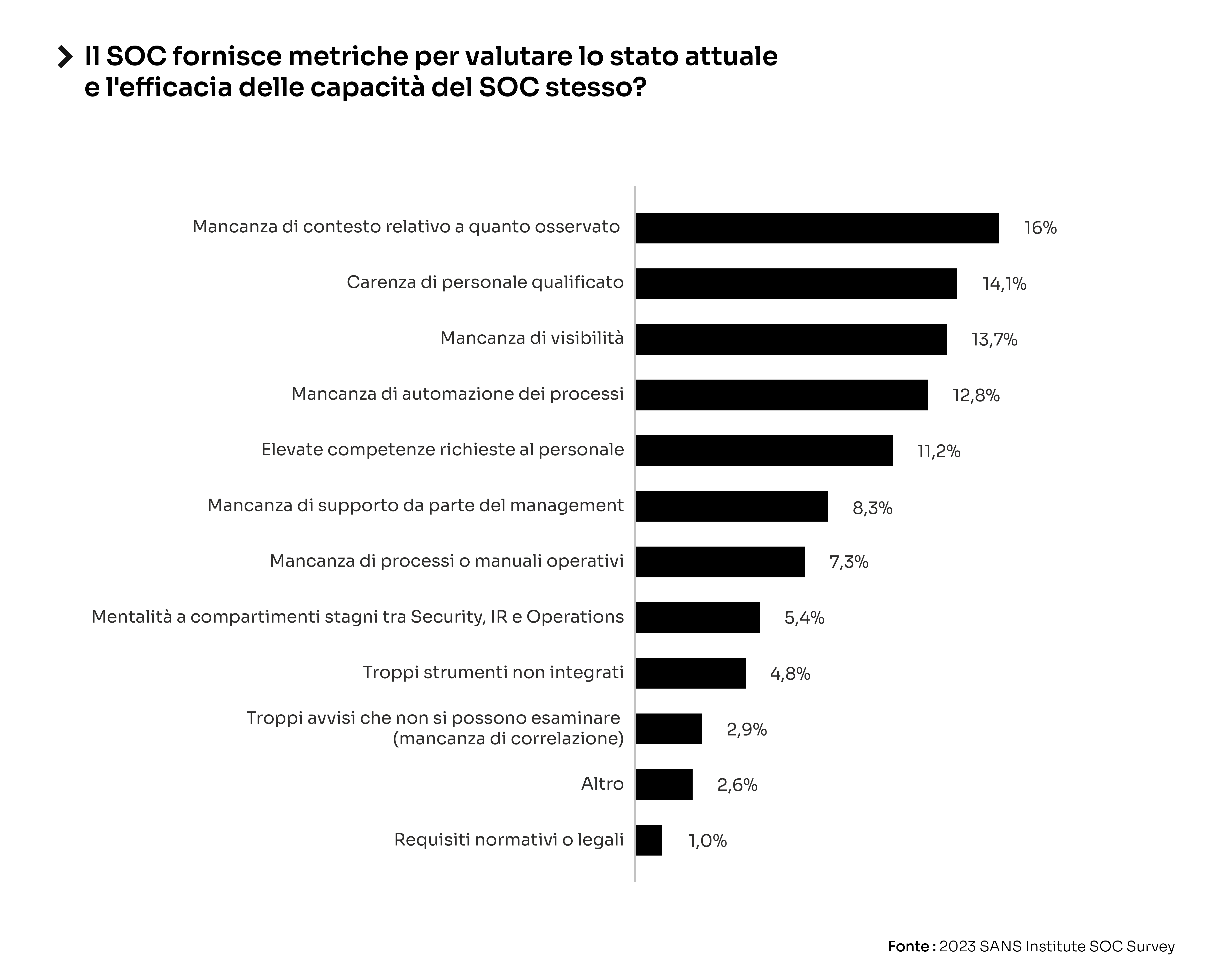

L'assenza di competenze specializzate emerge come la seconda sfida più grande per il pieno utilizzo delle capacità del Security Operations Center (SOC) da parte dell'intera organizzazione. Questa carenza non solo limita l'efficacia operativa del SOC, ma rende ancora più complessa la principale barriera riscontrata nel report del Sans Institute: la mancanza di un contesto chiaro per comprendere gli alert e i dati analizzati.

Se fossero disponibili competenze specializzate, il team del SOC sarebbe in grado di interpretare meglio le informazioni ricevute, migliorando significativamente la capacità di risposta e mitigazione delle minacce. In questo modo, l'intero processo di sicurezza diventerebbe più efficiente e proattivo, permettendo all'organizzazione di affrontare con maggiore successo le sfide tecnologiche e operative.

In particolare, sul fronte dello staff interno è necessario anche evitare demotivazione del team e favorire il lavoro di squadra, la collaborazione e il trasferimento di conoscenza. Se poi, come detto, lo skill shortage e la reperibilità di personale esperto sono ancora una sfida aperta, la necessità di operare in modalità 24/7 richiede per questo il ricorso a servizi di outsourcing che fanno leva su competenze mirate.

Sul fronte delle tecnologie, è necessario perseguire l’innovazione tecnologica, l’automazione, la misura delle performance e la rispondenza alla compliance, agli standard operativi e alle best practice. È fondamentale, quindi, mantenere aggiornati i tre pillar insieme: strumenti, processi e persone (Fonte “Security Operations Center: A Systematic Study and Open Challenges”).

I SOC che si trovano inoltre ad utilizzare tecnologie terze, spesso devono affrontare la challenge di dover coordinare strumenti con una visibilità a silos, mentre un SOC che utilizza una tecnologia proprietaria è in grado di ottenere una visibilità omnicompresiva integrando tutte le fonti di informazioni e ottenendo la possibilità di customizzare lo strumento per coprire ogni possibile zona d'ombra.

Protezione efficace abbinata all’intelligenza artificiale

Premesso che normalmente le aziende PMI non hanno abbastanza budget per realizzare efficacemente un SOC aziendale, è vero anche che nemmeno tutte le aziende di dimensione Corporate riescono a sviluppare un SOC interno.

Una prima soluzione possibile è il ricorso a un servizio gestito capace quindi fornire le capacità di un SOC in modalità Managed Security Service.

Considerando i costi flat correlati ai servizi attivabili con questo tipo di scelta in outsourcing, è immediatamente comprensibile il beneficio economico. Inoltre, è possibile definire SLA e KPI per verificare la bontà dell’investimento nel tempo.

Superato lo scoglio economico, tuttavia, sempre in ottica servizi di sicurezza gestiti, la sola verifica delle minacce nel perimetro interno all’azienda può rivelarsi non sufficiente a proteggere completamente l’azienda dalle minacce incombenti.

Ecco, quindi, la necessità di un passo in più, di dotarsi anche delle attività di analisi tipiche della threat intelligence in Open Source Intelligence (OSINT), nel Deep Web e nel dark Web. Queste possono aiutare nel completare la visione a 360 gradi, costituite dalle informazioni dall’interno per la situational awareness e da quelle dall’esterno. In questo modo si potrà avere una visibilità omnnicompresiva dello scenario della minaccia.

Questa full Managed Security Suite può essere considerata pienamente risolutiva.

Security Operations Center (SOC) e Cyberoo

Con l’obiettivo di garantire alle imprese protezione e assistenza continuative, Cyberoo mette a disposizione oltre sessanta professionisti della Cyber Security altamente qualificati, che erogano un servizio a 360 gradi di Managed Detection and Response in modalità 24/7. La società di Reggio Emilia, che oggi conta sei sedi in EMEA frutto di una decisa politica di internazionalizzazione, è stata nominata da Gartner come “Representative Vendor” nella Market Guide For MDR Services per due anni consecutivi (2022 e 2023).

La formula del successo è rappresentata da un Intelligence Security Operations Center, che gestisce per conto dei clienti le attività di monitoraggio dell’infrastruttura, nonché di identificazione e analisi delle minacce, supportando le strategie di sicurezza e le attività di risposta agli incidenti.

Scendendo nel dettaglio dell’offerta, Cypeer è un servizio basato su una piattaforma di detection intelligente che analizza dati e log provenienti dagli applicativi di sicurezza già installati presso il cliente, permettendo di anticipare e mitigare eventuali attività malevole. CSI è invece il servizio di Threat Intelligence che analizza dati e minacce provenienti dal Deep e Dark Web.

Grazie alla disponibilità delle informazioni, gli specialisti di Cyberoo possono effettuare un monitoraggio costante degli endpoint aziendali, a livello di rete e dati, eseguendo controlli per cercare indicatori di compromissione. Rilevata la potenziale minaccia e categorizzata secondo un indice di priorità, si procede all’analisi dell’attacco: inizialmente con algoritmi di intelligenza artificiale per una prima verifica degli alert ricevuti e scrematura da falsi positivi; successivamente con l’intervento dei Cyber Security Analyst e di figure sempre più verticali e specializzate al crescere della sofisticazione e della gravità della minaccia. L’ultimo step riguarda la comunicazione del problema al cliente, con la consegna di report dettagliati.

-1.jpg)