Rilevamento "Cross-Layered": Tecnologie di Detection intelligenti

Gli attori delle minacce informatiche continuano a evolversi e i difensori devono rimanere uno o più passi avanti.

Insieme al panorama mutevole delle minacce ci sono le innovazioni nel business e nelle operazioni aziendali stesse. Siamo passati da un mondo locale delimitato da un perimetro di rete gestibile a un'infrastruttura distribuita e basata su cloud, con lavoro remoto e 5 miliardi di teleconferenze mensili (fonte IBM Research) che si aggiungono alla complessità di garantire la sicurezza aziendale e operativa. Inoltre, come vi dirà qualsiasi CISO, il numero di attacchi informatici, aggressori informatici e set di strumenti offensivi è in aumento.

Le tecnologie di sicurezza del passato non sono state costruite per far fronte al panorama delle minacce complesso e in rapido movimento di oggi. La prova di ciò è convincente: crescenti attacchi ransomware associati a violazioni dei dati e furto di IP, team SOC in difficoltà che affrontano troppi allarmi, la carenza di personale e la proliferazione di attacchi che hanno successo nonostante la presenza di strumenti di sicurezza tradizionali

È chiaro che abbiamo bisogno di un approccio nuovo e più olistico al rilevamento e alla risposta, che non solo comprenda gli endpoint tradizionali, ma includa anche la maggiore superficie di attacco come rete e cloud.

Next-gen intelligent Detection Platform

Quando si parla di approccio olistico nei sistemi di rilevazione si intende un concetto teoricamente molto semplice: i sistemi di difesa tradizionale come antivirus, antispam sono necessari, ma non più sufficienti. Infatti sebbene svolgano correttamente il loro lavoro in modo specifico e verticale, lasciano per loro natura delle zone grigie tra di loro. Questi sistemi di difesa "a silos" non sono però in grado di rilevare minacce avanzate come zero-day e movimenti laterali.

Gli strumenti EDR, ad esempio, hanno portato visibilità e risposta automatizzata a endpoint come laptop e workstation, ma la rete odierna possiede molti più punti di accesso per i criminal hacker intenzionati ad accedervi.

Serve quindi un approccio al rilevamento e risposta "Cross-Layered" o "Any Data Source", che si estenda oltre l'endpoint e sia in grado di raccogliere dati da ogni sistema, correlandone le informazioni per prendere decisioni basate sui dati di più prodotti e può agire su tutto il tuo stack tecnologico.

I vantaggi di un approccio olistico

Questa tipologia di strumenti sostituisce la sicurezza in silos e aiuta le organizzazioni ad affrontare le sfide alla sicurezza informatica da un punto di vista unificato.

Un tipico attacco ransomware attraversa la rete, arriva in una casella di posta elettronica e quindi attacca l'endpoint. Affrontare la sicurezza esaminando ciascuno di questi contesti in modo indipendente mette le organizzazioni in una posizione di svantaggio.

Con un unico pool di dati che comprende informazioni provenienti dall'intero ecosistema, La piattaforma intelligente di CYBEROO - Cypeer - consente un rilevamento e una risposta alle minacce più rapidi, profondi ed efficaci rispetto a EDR, raccogliendo e confrontando i dati da una gamma più ampia di fonti.

Inoltre, grazie all'intelligenza artificiale e all'automazione, aiuta a ridurre l'onere del lavoro manuale sugli analisti della sicurezza. Una soluzione di questo tipo può rilevare in modo proattivo e rapido minacce sofisticate e fin ora sconosciute (0day), aumentando la produttività del team di sicurezza o SOC e restituendo tempo al tuo team IT per la ripresa della normale operatività.

Cosa dovrei cercare in una soluzione di detection?

- Il primo fattore chiave per una soluzione efficace è l'integrazione. Deve funzionare perfettamente con il tuo stack di sicurezza esistente. La soluzione di detection dovrebbe offrire un'unica piattaforma che ti consenta di ottenere facilmente e rapidamente una visione completa dell'intera azienda.

- In secondo luogo, l'automazione supportata da un'intelligenza artificiale avanzata e da algoritmi di Machine Learning comprovati è essenziale. Il tuo fornitore dovrà possedere una forte competenza nello sviluppo di modelli di intelligenza artificiale all'avanguardia.

- In terzo luogo, quanto è facile apprendere, mantenere, configurare e aggiornare la tua soluzione di detection ? Nel caso in cui non si disponga di un team di sicurezza, è auspicabile che il fornitore offra anche competenze umane tramite un SOC (Security Operation Center). Cyber security specialist, in grado di relazionarsi con il tuo team IT e agire tempestivamente in caso di minaccia.

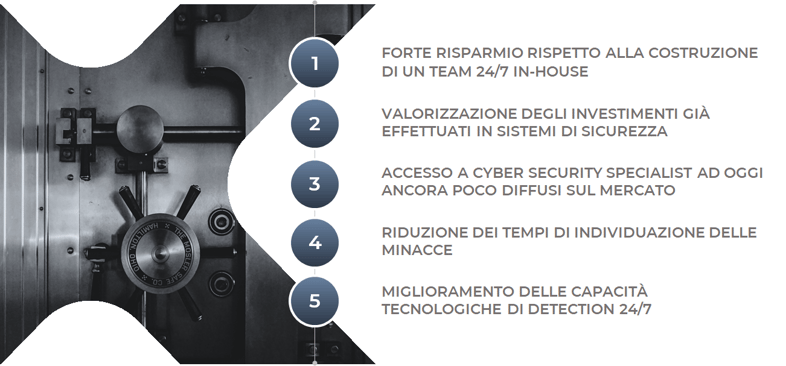

MDR: oltre la tecnologia

MDR, te lo promettiamo, è l'ultimo acronimo che devi imparare, sta per Managed Detection & Response. MDR non è una tecnologia, ma un servizio, che tramite un SOC o un team di risorse specializzate in cyber security è in grado di analizzare, gestire e rispondere alle minacce informatiche al posto tuo. In pratica un'estensione del tuo reparto IT, ma senza l'impegno di dover assumere e formare nuovo personale.

MDR affronta molti problemi significativi che affliggono le imprese moderne:

- Il problema più evidente è la mancanza di skills di sicurezza all'interno delle organizzazioni. Sebbene la formazione e la creazione di team di sicurezza dedicati possa essere fattibile per le organizzazioni più grandi che possono permetterselo, la maggior parte delle aziende la troverà una proposta complessa.

- Un problema spesso trascurato quando si parla di sicurezza informatica è l'enorme volume di alert che i team IT ricevono regolarmente. Molti di questi avvisi non possono essere immediatamente identificati come dannosi e devono essere controllati su base individuale.

- Inoltre, i team di sicurezza devono correlare queste minacce, poiché la correlazione può rivelare se tutti gli indicatori apparentemente insignificanti si sommano come parte di un attacco più ampio. Ciò può sovraccaricare i team di sicurezza più piccoli e sottrarre tempo e risorse preziose dalle altre attività.

.jpg)