Attacchi informatici: i più difficili da scovare per un Ethical Hacker

Ci sono attacchi informatici e attacchi informatici. Proprio perché, in generale, la loro caratteristica primaria è quella di non essere immediatamente individuabili, queste iniziative vengono studiate e analizzate man mano che si evolvono. Un ruolo chiave in questo processo lo rivestono gli Ethical Hacker che, immedesimandosi nel ruolo dell'attaccante, cercano di comprendere meccanismi e dinamiche ricorrenti, per riconoscere in tempi rapidi e con un sufficiente grado di sicurezza i primi segnali che possono indicare la presenza di un'intrusione.

Esistono, però, attacchi che risultano difficili da scovare persino per gli Ethical Hacker più esperti. Naturalmente, devono sussistere determinate condizioni perché possano passare inosservati a un occhio allenato. Il problema è che queste condizioni sono molto meno rare di quanto si possa immaginare.

Attacchi informatici più diffusi, tra zero day e tecnologie obsolete

A oggi, gli attacchi informatici più difficili da scovare sono, a mio avviso, quelli che sfruttano il cosiddetto zero day, ovvero vulnerabilità non conosciute di un sistema o di un’applicazione. Sono casi non frequenti, è vero, ma nel momento in cui vengono individuate da un cyber criminale, possono essere utilizzate per perpetrare un attacco impossibile da prevedere, per il semplice fatto che fanno leva su un bug di cui non si conosce nemmeno l'esistenza. Se è vero che le probabilità di identificare subito un attacco zero day sono molto basse, non è comunque impossibile intercettarli e bloccarli: ogni iniziativa di intrusione necessita di una serie di altri step ben definiti e, se si conoscono approfonditamente i sistemi in questione, tracce della compromissione possono comunque essere notate.

Da segnalare, poi, gli attacchi informatici inferti a tecnologie obsolete, soprattutto nell'ambito manifatturiero, dove sono in funzione ambienti SCADA e altri sistemi che tipicamente non possono essere aggiornati sotto il profilo della cybersecurity. In molti casi, per fare un esempio pratico, Windows XP è l'unico sistema operativo che consente ai software di gestione del magazzino installati di girare. Senza contare che, conoscendo i rischi sul fronte cyber, il più elementare calcolo costo/beneficio evidenzia che per molte organizzazioni non vale la pena cambiare l'intero stack tecnologico.

Chiaramente, c'è sempre un modo per ovviare. Si potrebbe innanzitutto monitorare in maniera costante il traffico di dati in entrata e in uscita, o isolare del tutto i sistemi esposti. Considerato, però, l'ambito particolare di cui stiamo parlando, i costi in termini di tempo e di creazione competenze per gestire queste attività sarebbero piuttosto elevati e molti owner di processo prediligono indirizzare il budget verso il miglioramento della produttività. Ecco perché, potendo fare poco o nulla per evitare le intrusioni, spesso ci si limita a chiudere gli occhi e tapparsi le orecchie.

Gli attacchi informatici che sfruttano la componente umana

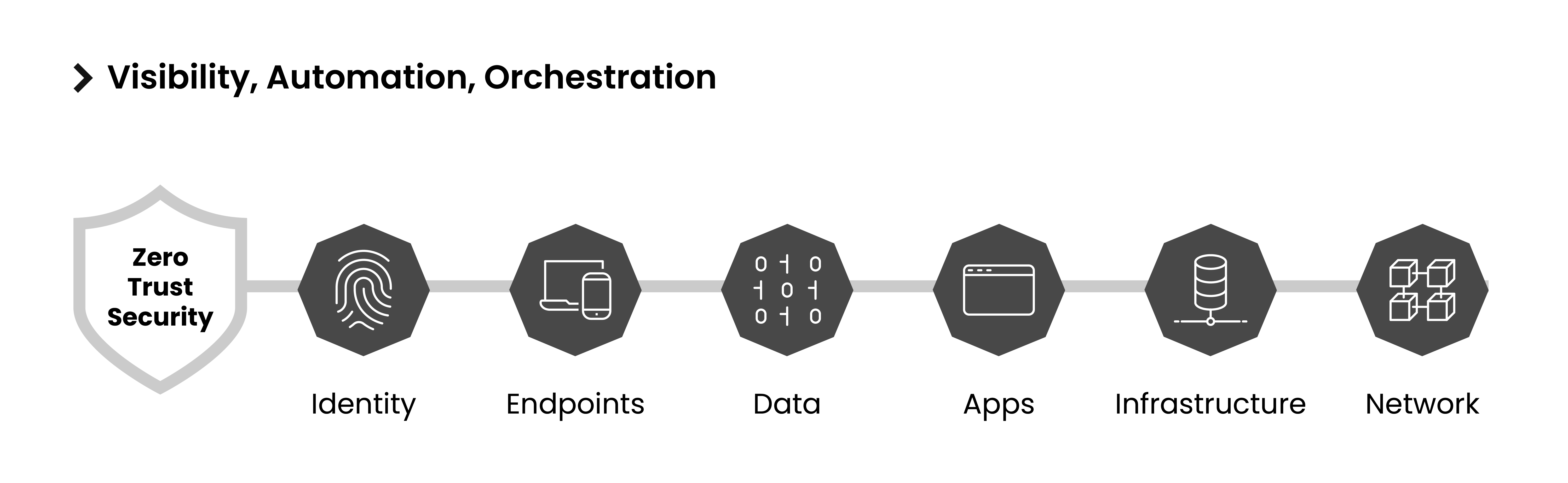

Un'altra fattispecie di attacco difficile da intercettare riguarda le azioni che si innestano sulla componente umana. L'unico modo per eliminare del tutto il rischio, in questo caso, è applicare il concetto di zero trust alla rete e, quindi, stabilire che non ci si può fidare di niente e di nessuno. Si tratta, però, di un approccio non più applicabile nelle imprese di oggi: al network rete aziendale si collegano infatti quotidianamente i device di clienti invitati in sede, di collaboratori a tempo determinato e di una miriade di altri soggetti esterni che necessitano di accedere ai sistemi per lavorare e che potrebbero essere vittime inconsapevoli di un attacco andato a buon fine. Così, ci si può ritrovare in casa un malware che ha già aggirato il firewall senza colpo ferire e che può causare parecchi danni prima che persino un Ethical Hacker riesca a prendere le giuste contromisure.

L'attacco più difficile da rilevare in assoluto è quello sferrato utilizzando le credenziali valide di un utente noto al sistema. Potrebbe sembrare banale da dire, ma non lo è affatto. Il 90% delle iniziative è infatti composto da attacchi ransomware, la cui killchain prende di solito il via da un accesso non autorizzato guadagnato a fronte dello sfruttamento di vulnerabilità o, comunque, a seguito di attacchi (come bruteforce), che generano una serie di eventi piuttosto semplici da rintracciare.

Nei casi in cui l'intruso sia in possesso di credenziali valide, l'operazione risulta invece molto complessa da identificare e per questo diventa, a volte, ancora più temibile di un attacco zero day.

Le credenziali d'accesso possono venire trafugate da un device personale non adeguatamente protetto o tramite una mail di phishing andata a segno. A quel punto, persino le difese più avanzate sono poco efficaci, anche perché la multifactor authentication oggi può essere bypassata facilmente. La faccenda si complica ulteriormente se l'utenza è amministrativa: la quasi totalità gli step che compie l'attaccante sono infatti, agli occhi del sistema, più che legittimi. L'intruso può disattivare l'antivirus e far partire un malware senza che questo generi un solo alert.

Diventa sempre più facile impossessarsi dei dati degli utenti

D’altra parte, infiltrarsi negli ambienti personali e di lavoro dei collaboratori è sempre più semplice. Non si utilizzano più trojan e software malevoli, ma tool e applicazioni legittime, con flussi di dati che non arrivano più da Cina e Russia, ma da città italiane, facendo decadere i geoblock. L'attacco ai dipendenti non avviene sui sistemi aziendali, ma su Whatsapp, su Linkedin, su Gmail, sfruttando una dimensione che è sempre di più un'intersezione tra impresa e persona, e che espone facilmente tutte le eventuali vulnerabilità, a partire per esempio dall'utilizzo, sui device di casa, di antivirus free.

Abbiamo tra l'altro a che fare con software molto ben scritti, che controllano l'ambiente d’azione, ne testano le funzionalità e poi si attivano, simulando l'attività umana in modo coerente. Pur essendo privi di componenti di reti neurali o Machine Learning (ML) - che necessiterebbero di un livello computazionale importante, sottoponendo il computer a carichi di lavoro che non potrebbero passare inosservati - sono programmi decisamente più intelligenti degli script tradizionali. La cosa più importante è che sono ampiamente disponibili nel dark web, dove vengono offerte versioni costantemente aggiornate, con moduli in grado di sfruttare le nuove vulnerabilità scoperte dai cyber criminali.

Anche qui, rispondere colpo su colpo a queste minacce è possibile. Tutto dipende dal grado di pervasività che si intende applicare rispetto all'osservazione dell'infrastruttura: più cose vedi, meglio le correli tra loro, maggiore è la tempestività con cui sei in grado di intervenire.