Digital identity: cos'è il "nuovo petrolio" degli hacker

Perché un cyber criminale dovrebbe limitarsi a esfiltrare o bloccare dati e informazioni quando può invece impadronirsi di una digital identity? È come chiedersi se a un ladro convenga mettere a segno un singolo furto con scasso in un appartamento, o appropriarsi della chiave per entrare a proprio piacimento, ogni volta che vuole, e sottrarre oggetti di valore, con la possibilità che i proprietari nemmeno si accorgano delle intrusioni.

Per qualcuno il paragone potrà suonare semplicistico, per qualcun altro sembrerà addirittura esasperato. A pensarci bene, però, si tratta di un parallelismo più che fondato, solo un po' ostico da recepire. Dopotutto, siamo nel pieno della transizione digitale. Il problema vero, infatti, è che il reale valore della digital identity non è ancora percepito appieno. Sono ancora troppe le persone che non si rendono conto di cosa rischiano, nella vita privata come nella sfera professionale, quando non proteggono la propria identità digitale in modo adeguato.

La sempre maggior importanza (e pervasività) della digital identity

La digital identity è già oggi un asset fondamentale, non solo per accedere a database pubblici, personali e aziendali da cui dipende un ventaglio sempre più ampio di aspetti del quotidiano, ma anche per fruire di servizi, a cavallo tra mondo fisico e dimensione digitale, di valenza critica.

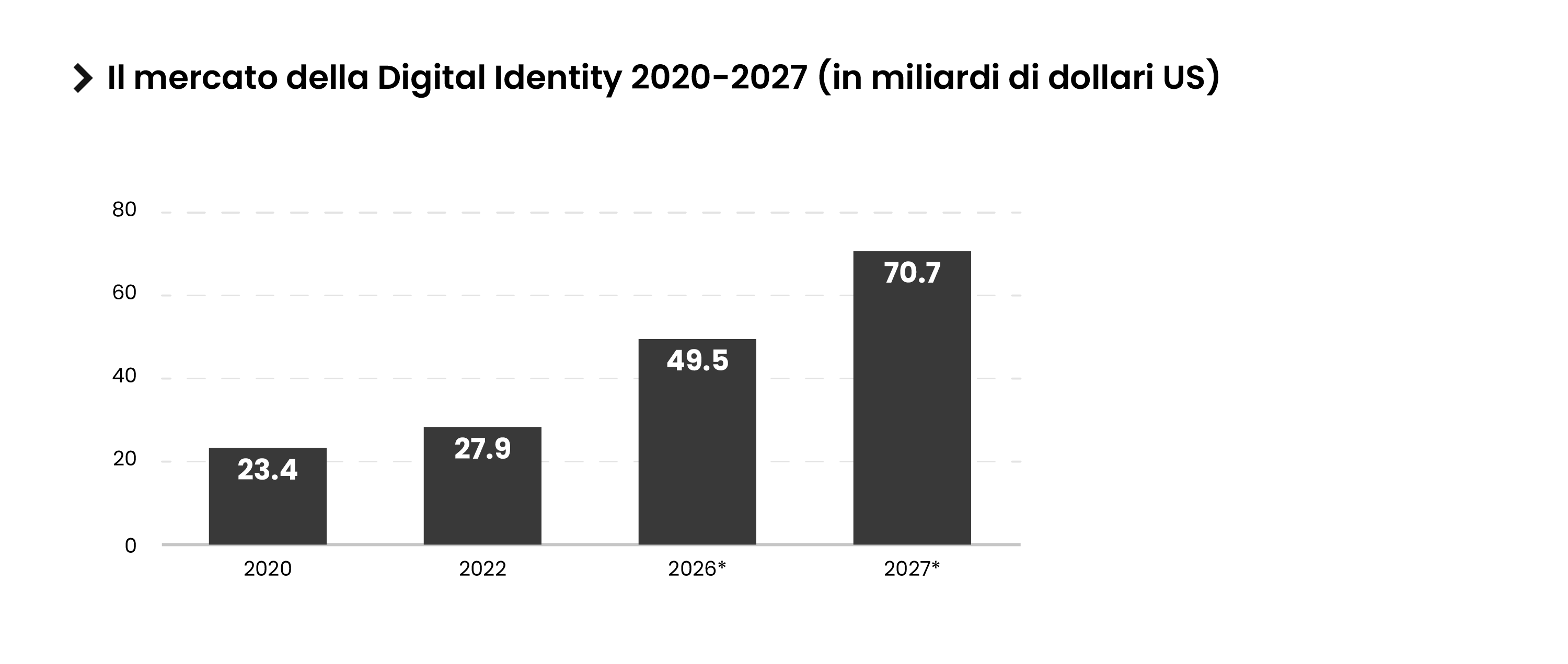

Il trend è inarrestabile. Secondo un’indagine Statista che ho consultato di recente, si prevede che il mercato delle applicazioni per l’identità digitale raggiungerà quasi 71 miliardi entro il 2027. Juniper Research, parallelamente, indica che entro il 2027 il numero di tali soluzioni supererà, a livello globale, i 4,1 miliardi, passando dai 2,3 miliardi nel 2023. Si tratta di un exploit dell'82% nei prossimi quattro anni, guidato dall'uso estensivo delle digital identity promosso dai governi per sostituire i documenti d'identità fisici come fonte di verifica per le applicazioni di terze parti, a partire dai servizi bancari e finanziari. È evidente, quindi, che chi riuscirà a impossessarsi di un'identità digitale, avrà in mano, virtualmente, buona parte della vita della persona che ha subito il furto.

Perché le digital identity sono il “nuovo petrolio” degli hacker

La digital identity può dunque essere considerata come il “nuovo petrolio” degli hacker professionisti, che possono sfruttarla sia per colpire privati cittadini, magari per perpetrare una frode finanziaria, sia per impersonare le utenze di figure apicali all'interno delle aziende e degli enti pubblici, con l'intento di violare le reti delle organizzazioni per cui lavorano. Il tutto senza che i sistemi di data protection e cybersecurity entrino in funzione.

Si tratta, d'altra parte, di accessi effettuati con credenziali valide e tramite procedure o metodologie corrette, non differenti nel comportamento dall’utente legittimo, e per questo considerati validi. A quel punto la strada per il rilascio di un malware che permetta agli attaccanti di aggirare le difese più sofisticate poste a protezione di dati sensibili o processi critici è spianata, e i danni – anche economici – per il soggetto colpito possono essere catastrofici.

Entrare in possesso di indirizzi, domini e chiavi d'accesso è più semplice di quanto si possa immaginare. Attraverso le tecniche di social engineering, gli attaccanti riescono a seguire passo dopo passo le mosse della vittima designata, raccogliendo una per una le tracce lasciate nella sfera digitale – social network, portali di registrazione, applicazioni localizzate, browser che salvano username e password – e combinandole per ricostruire la digital identity.

Inutile dire che, se si è nel mirino di un cyber criminale, l'adozione di soluzioni Virtual Private Network commerciali, che possono essere facilmente aggirate da utenti esperti, è pressoché inutile. Occorrono VPN avanzate, di stampo militare, o policy estremamente rigorose per ridurre i rischi.

Per difendere la digital identity serve un approccio end-to-end

Proteggere in modo efficace la propria digital identity, comunque, è possibile. Se sul piano degli strumenti d'accesso consiglio di prevedere un meccanismo di multifactor authentication, rispetto alle buone prassi occorre sviluppare un piano accurato di prevenzione e una strategia di remediation, specialmente quando si parla di identità digitali legate al mondo del business.

Ma non basta. Gestire correttamente le digital identity vuol dire costruire un processo strutturato, una serie di procedure ad-hoc con test periodici che ne verifichino l'effettiva efficacia e che ne guidino l'aggiornamento man mano che si evolvono le tattiche, le tecniche e le procedure degli attaccanti. Servono, tra le altre cose, vulnerability assessment condotti ciclicamente, con precise checklist di componenti tecnologici e di processo da mettere al vaglio con un approccio end-to-end.

Una metodologia rigorosa basata su queste attività dovrebbe consentire a un'organizzazione di business di sviluppare una postura sufficientemente robusta sul piano dell'identity protection. Ma proprio perché non c'è limite alla fantasia degli attaccanti, persino questo lavoro potrebbe non bastare. Ecco perché, soprattutto se in passato l'impresa ha già subito un data breach, il mio consiglio è quello di avviare sessioni di brand monitoring: scandagliare Internet, e più specificamente il Dark web, per tenere sotto controllo conversazioni e database condivisi. È fondamentale prendere le dovute precauzioni nell'ottica di individuare tempestivamente eventuali scambi di informazioni che riguardano, in modo più o meno diretto, utenti aziendali.

Digital identity, superare le barriere tecnologiche e culturali è fondamentale

Parliamo di iniziative onerose sia sul piano organizzativo che tecnologico, che presuppongono l'investimento di tempo e risorse e che richiedono competenze specialistiche per garantire l'output desiderato. A questo si aggiungono gli sforzi necessari a superare le barriere culturali che tipicamente sorgono quando ci si addentra nel delicato tema della privacy.

Uno dei problemi più spinosi che devo affrontare per i CISO, infatti, è riuscire a ottenere il consenso dei board, che spesso non hanno la consapevolezza e la sensibilità per comprendere l'importanza di tali attività. Eppure, è essenziale essere a conoscenza dei rischi a cui l’intera azienda è potenzialmente esposta, nel caso in cui gli hacker violassero la digital identity di una persona interna all’organizzazione.

Superare questa impasse si può ricorrendo a un partner come Cyberoo, in grado di disporre dell'esperienza e delle competenze giuste per aiutare l'organizzazione ad avviare e gestire i processi di protezione delle identità digitali. Come? Fornendo da una parte le soluzioni tecnologiche più adatte alle esigenze dell'impresa e dall'altra strumenti di formazione e consulenza che consentano di raggiungere l'equilibrio ottimale tra protezione del business e privacy.

Fonti consultate: