Managed Detection and Response: la guida definitiva per una sicurezza avanzata

Cos’è l’MDR o Managed Detection and Response

Con MDR o Managed Detection and Response si intende un servizio di cybersecurity di ultima generazione che offre, da remoto, funzioni di SOC (Security Operations Center) attive 24/7.

Può essere definito come l’esternalizzazione totale di quei servizi di sicurezza che consentono alle organizzazioni di rilevare, analizzare e rispondere attivamente agli attacchi informatici, interrompendo e contenendo le minacce.

Si tratta, dunque, di un approccio che combina la tecnologia avanzata con l’esperienza umana per proteggere le organizzazioni da ogni tipo di incidente informatico. L’MDR è infatti un servizio gestito (Managed Service) erogato da un provider specializzato e mette a disposizione delle aziende una combinazione di strumenti per fornire maggior visibilità sulla sicurezza dei sistemi.

Stando alla definizione di Gartner, “i fornitori di servizi MDR offrono un'esperienza chiavi in mano utilizzando uno stack tecnologico che comprende generalmente endpoint, reti, log e cloud. Questa telemetria viene analizzata nella piattaforma del fornitore da esperti in Threat Hunting e Incident Management”.

Vediamo di seguito le principali funzionalità dell’MDR.

Andando più nel dettaglio, l’MDR si occupa di:

- analisi delle minacce, attraverso un mix di tecnologie innovative ed esperienza di professionisti dedicati;

- valutazione degli alert, per limitare il più possibile il fenomeno dei falsi positivi;

- remediation, ovvero attività gestite di risposta immediata di fronte a un attacco;

- supporto continuo, a stretto contatto con le organizzazioni. Questo supporto garantisce che il servizio sia effettivamente personalizzato a seconda di processi, necessità, policy aziendali, così come delle normative in essere che interessano l’impresa.

Perché serve un servizio MDR

Il crescente successo dell’MDR si colloca in un quadro in cui le attività di cybersecurity in ambito aziendale hanno dovuto adeguarsi a uno scenario in costante evoluzione – basti pensare ai 5 milioni di dati rubati in seguito a un data breach datato settembre 2024.

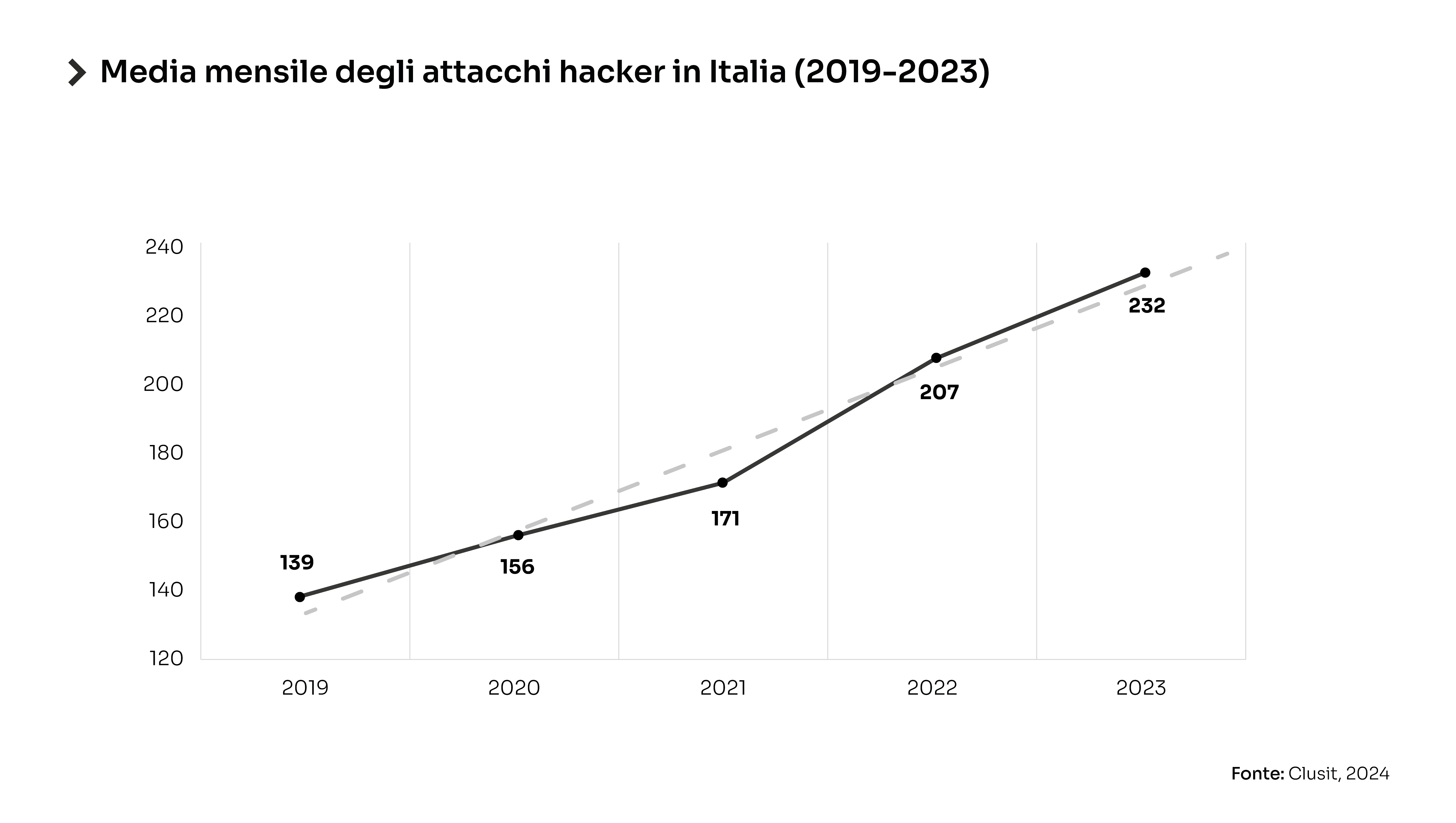

Il processo di trasformazione digitale, che ha posto i sistemi informativi al centro dei processi di business e non solo, ha avuto come effetto collaterale un aumento del numero di attacchi informatici. Se l’evoluzione a livello quantitativo non è un fenomeno nuovo - il cyber crime cresce da almeno 25 anni - il vero fattore di cambiamento è quello che incide a livello qualitativo.

In passato, le strategie di cybersecurity tradizionali potevano far leva su alcuni semplici strumenti (antivirus e firewall) che garantivano un livello di protezione sufficiente nei confronti delle classiche campagne di diffusione dei malware basate, per esempio, sull’invio di contenuti malevoli attraverso campagne di spam via email. Nel nuovo scenario, le aziende sono costrette a adottare un approccio decisamente più evoluto alla sicurezza informatica.

In passato, le strategie di cybersecurity tradizionali potevano far leva su alcuni semplici strumenti (antivirus e firewall) che garantivano un livello di protezione sufficiente nei confronti delle classiche campagne di diffusione dei malware basate, per esempio, sull’invio di contenuti malevoli attraverso campagne di spam via email. Nel nuovo scenario, le aziende sono costrette a adottare un approccio decisamente più evoluto alla sicurezza informatica.

A incidere, in quest’ottica, è anche l’evoluzione stessa delle infrastrutture IT. L’adozione di piattaforme cloud e la progressiva decentralizzazione delle risorse comportano un aumento della superficie di attacco, così come della complessità a livello di monitoraggio e controllo dell’ecosistema digitale. Un processo che ha provocato la rapida evaporazione del tradizionale approccio di cybersecurity basato sul concetto di perimetro e che richiede un radicale cambio di mindset (e strategia).

Ransomware e MDR security: la panoramica

Uno dei trigger del cambiamento è rappresentato dal ransomware, un vero e proprio fenomeno cyber che ha cambiato le regole del gioco: la diffusione di tecniche che sfruttano lo schema estorsivo del ransomware ha avuto un impatto devastante sulle imprese, sottoponendole a una pressione inedita.

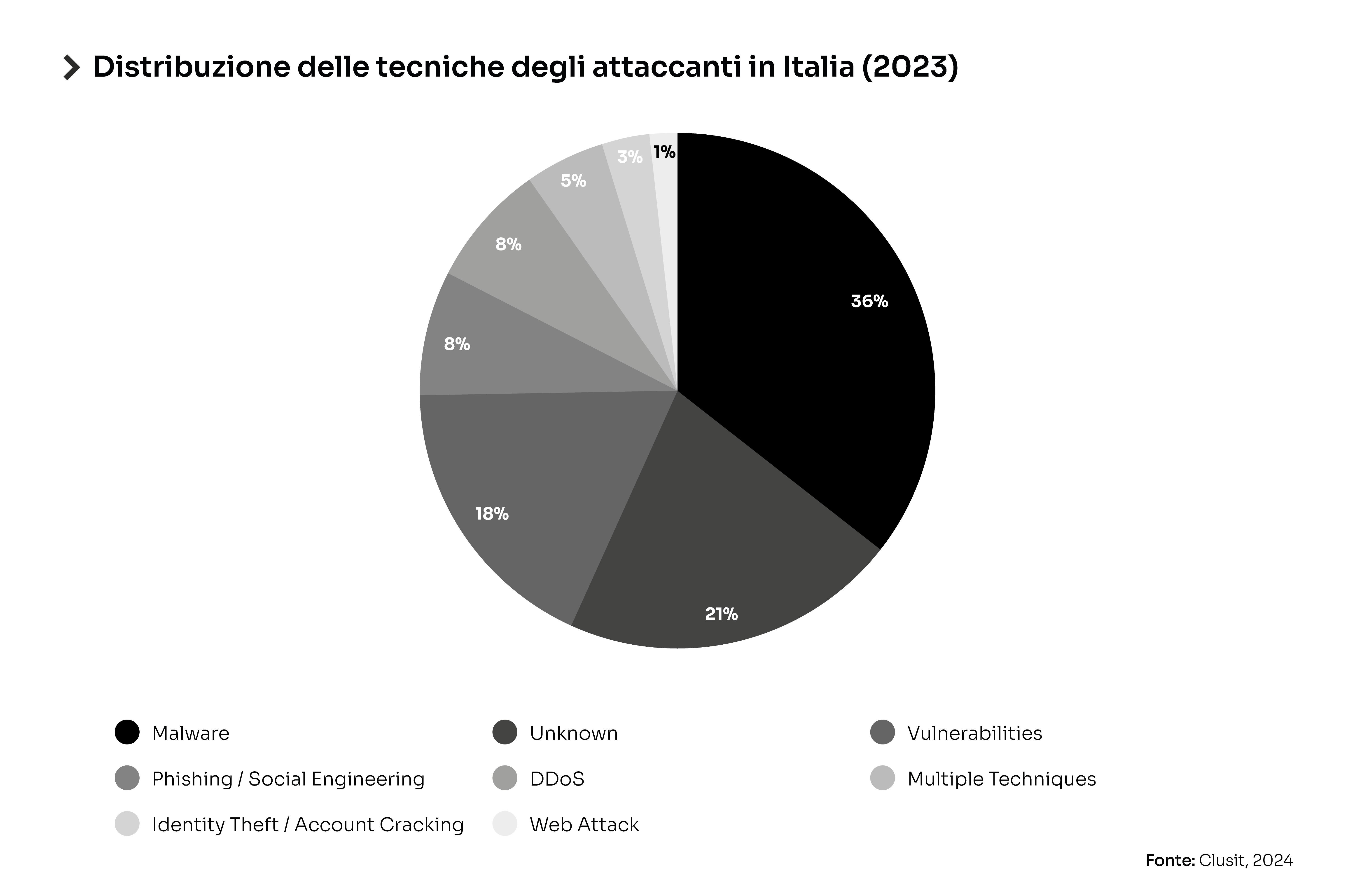

Le minacce a cui fare fronte, infatti, sono decisamente più variegate ed evolute rispetto al passato. La strategia legata alla diffusione di malware “a pioggia” ha lasciato il posto ad attacchi più insidiosi, in cui i gruppi di cyber criminali investono tempo e risorse per portare attacchi mirati, che sfruttano ogni possibile vulnerabilità di una specifica vittima. Rispetto al passato, i team di sicurezza si trovano a fronteggiare attacchi sempre più complessi, che sono in grado di sfruttare qualsiasi falla dei sistemi informatici.

A rendere ancora più problematica la gestione delle politiche di cybersecurity contribuisce il fenomeno della professionalizzazione del cyber crime, che vede i criminal hacker collaborare in maniera sempre più strutturata per scambiare tra loro informazioni sulle potenziali vittime e condividere malware e strumenti di hacking.

Formule come il ransomware as a service, in cui gli attori dediti al cyber crime sfruttano schemi di organizzazione piramidali mettendo a punto veri e propri “framework di attacco” che poggiano su una struttura rodata.

L’impatto della geopolitica sulla cybersecurity: casi emblematici

Se il comune cyber crimine ha acquisito caratteristiche di professionalità e una strutturazione inedita rispetto al passato, è in aumento anche il rischio legato agli attacchi che hanno origine dai cosiddetti gruppi APT (Advanced Persistent Threat) che operano al soldo di governi e agenzie di intelligence.

Difatti l’attuale quadro geopolitico, caratterizzato da un’instabilità che non ha precedenti nel periodo post-guerra fredda, è accompagnato da un aumento esponenziale delle minacce state sponsored. Un fenomeno che è strettamente collegato al processo di trasformazione digitale e alla crescente pervasività degli strumenti informatici. In altre parole, il fatto che un numero sempre più ampio di infrastrutture critiche dipenda per il suo funzionamento dalle piattaforme digitali contribuisce alla crescita della cyber warfare.

Non è un caso che nel 2022, la vigilia dell’invasione di terra dell’Ucraina sia stata preceduta da una serie di attacchi da parte dei gruppi APT legati al Cremlino, spesso in un’ottica di sabotaggio diretta a impianti industriali e infrastrutture energetiche. Ad esempio, il primo attacco hacker che ha preceduto l'invasione si sarebbe verificato qualche ora dopo l'inizio delle operazioni militari.

Qualcosa di simile sta accadendo in Medioriente, dove si rincorrono voci riguardo un aumento degli attacchi informatici da parte del governo di Tel Aviv ai danni dei Paesi limitrofi. Un comportamento tipico dello scacchiere geopolitico della zona: ad esempio, nel 2023, si è verificato l’attacco al sistema di distribuzione del carburante, attribuito poi a Predatory Sparrow, un gruppo di hacker legato a Israele ma che si dichiara indipendente dal governo mentre, a maggio 2020, c’è stato l'attacco cyber a uno dei principali porti iraniani, considerato alla strenua di una ritorsione per un tentativo di infiltrazione nei sistemi di gestione dell’acqua nelle zone rurali in Israele.

L’attività degli “hacker di stato” non si limita però ad attività direttamente o indirettamente collegate a scenari bellici. Il tema dello spionaggio industriale, per esempio, agita da tempo il confronto tra Stati Uniti e Cina. I gruppi APT legati al governo di Pechino, infatti, sono tradizionalmente specializzati in azioni di infiltrazione nei settori commercialmente strategici che hanno come obiettivo il furto di segreti industria

MDR come risposta a minacce evolute

Nel quadro descritto, i team di cybersecurity si trovano a dover gestire una situazione estremamente complessa sia sotto il profilo quantitativo, sia sotto quello qualitativo. Il rischio, per qualsiasi organizzazione, è quello di avere una postura di sicurezza informatica inadeguata al livello delle minacce.

L’adozione di servizi basati su Managed Detection and Response permette di mitigare questo rischio, anche se ci sono due fattori di criticità da considerare.

Il primo riguarda la necessità di avere a disposizione strumenti tecnologici idonei al livello della sfida. La rapidità con cui le minacce si evolvono impone, infatti, l’uso di sistemi che siano in grado di individuare e respingere gli attacchi con la massima efficacia. Un impegno che richiede ingenti investimenti e che non tutte le imprese sono in grado di gestire con continuità. Anche i soggetti più strutturati, infatti, possono incontrare difficoltà a tenere il passo.

Il secondo elemento critico riguarda il fattore umano. Lo shortage di risorse in grado di garantire le competenze necessarie per contrastare gli attacchi è ormai un problema cronico nel settore: i dati WEF tratteggia uno scenario in cui “mancano” 4 milioni di esperti di cybersecurity a livello globale.

Anche quando si parla di “addetti ai lavori”, in ogni caso, a incidere è anche il fattore economico. L’implementazione di strategie di cybersecurity efficaci, infatti, richiede l’impiego di risorse specializzate 24/7, con un impatto a livello di costi decisamente rilevante, soprattutto per la media impresa.

Affidare la cybersecurity a un servizio MDR consente, in quest’ottica, di contare su un team di esperti qualitativamente e quantitativamente adeguato al panorama cyber attuale.

Tutti i vantaggi dell’MDR cybersecurity

Appare chiaro, dunque, che di fronte a minacce sempre più complesse e sofisticate i servizi MDR sono diventati una componente fondamentale per l’azienda: integrano le altre misure di sicurezza, fornendo un livello di difesa che va oltre la semplice prevenzione.

Includendo rilevamento e risposta alle minacce, l’MDR svolge un ruolo proattivo nel garantire una rete di sicurezza capace di intercettare anche i segnali di attacco emergenti che altre misure di sicurezza potrebbero non riuscire a fermare. Questo servizio porta infatti con sé un’eccellente capacità di rispondere in modo rapido ed efficace, impiegando difese automatizzate per contenere le minacce e ridurre al minimo i danni.

Si tratta poi di un servizio flessibile e scalabile, che può espandersi o ridimensionarsi di pari passo con la crescita dell’azienda e l’evoluzione delle sue esigenze di sicurezza. Il servizio MDR viene gestito da professionisti qualificati che conoscono a fondo non solo il panorama della cybersecurity, ma anche le esigenze di ogni settore e possono quindi personalizzare la risposta per offrire protezioni aggiuntive.

MDR come “economia di scala” per la cybersecurity

Tra gli elementi che contribuiscono all’efficacia dei Managed Detection and Response c’è anche un aspetto che ricorda il concetto di “economia di scala”. Affidarsi a un provider MDR significa entrare in un ecosistema che può contare su un maggior numero di sensori e su una visione di insieme del panorama cyber.

Le attività dei criminali informatici seguono infatti pattern ricorrenti, che spesso vengono utilizzati in vere e proprie campagne su larga scala. È il caso dei cosiddetti “attacchi opportunistici”, basati per esempio sulla emersione di vulnerabilità che riguardano prodotti specifici e che di frequente si concentrano in una finestra temporale estremamente ridotta.

La capacità di individuare tempestivamente questi fenomeni e applicare le contromisure che permettono di mitigare il rischio di un attacco è un fattore decisivo che incide sulla postura di cybersecurity dell’azienda.

Intelligenza artificiale e MDR

Tra gli elementi di innovazione che caratterizzano i servizi MDR c’è l’adozione di sistemi di AI rivolti al miglioramento delle tecniche di monitoraggio e rilevazione delle minacce. In questo ambito, gli algoritmi di intelligenza artificiale si configurano come uno strumento prezioso per automatizzare alcune delle attività legate alla protezione degli asset aziendali.

È fondamentale, però, non incorrere nell’equivoco di considerare l’AI come un’alternativa all’essere umano. Se l’intelligenza artificiale rappresenta un valido aiuto per aumentare efficienza ed efficacia in ambiti come il monitoraggio (per esempio nell’individuazione di falsi positivi), questa non può in alcun modo sostituire le competenze di analisti e ricercatori.

L’assistenza dell’AI ha piuttosto l’obiettivo di sgravare questi ultimi dalle operazioni più noiose e ripetitive, permettendo loro di concentrarsi sugli aspetti strategici delle attività di cybersecurity.

Come scegliere un MDR provider

Quando si tratta di scegliere un provider di servizi MDR (Managed Detection and Response), è fondamentale tenere a mente i seguenti criteri.

L’esperienza e le competenze del fornitore, che possono confluire in apposite certificazioni. Occorre sviluppare con il provider una solida relazione di fiducia, poiché la gestione della sicurezza non può essere delegata al 100% e, soprattutto, il servizio gestito consente al provider di accedere alle risorse interne e ai dati del proprio cliente.

In un servizio MDR è poi importante valutare le tecnologie utilizzate dal provider, tenendo in considerazione che il mondo cyber evolve con passo quotidiano e l’impiego di una tecnologia “non aggiornata” potrebbe inficiare l’efficacia delle iniziative messe in atto. Con l’MDR difatti non si procede con la sostituzione delle tecnologie dell’azienda cliente, quanto più con la corretta integrazione atta a valorizzare gli investimenti preesistenti: questo modus operandi non solo ottimizza le risorse già in campo, ma sottolinea il valore e l’efficacia del servizio MDR stesso, anziché proporre soluzioni ex novo da implementare.

Altro aspetto da considerare è la capacità di personalizzare il servizio MDR di cybersecurity, tenendo conto che ogni azienda ha necessità proprie in termini prestazionali e di conformità con policy e regolamenti.

Cybersecurity as a service: il servizio MDR di Cyberoo

Cyberoo propone il suo servizio MDR con la Cyber Security Suite, articolata in due servizi chiave: Cypeer, la Next-Gen intelligent Detection Platform, e CSI (Cyber Security Intelligence), i quali forniscono una panoramica a 360 gradi dello scenario di sicurezza aziendale e rendono possibili degli interventi mirati e preventivo sulla propria organizzazione. Nello specifico:

- Cypeer è una piattaforma dotata di intelligenza artificiale, in grado di raccogliere e correlare tutte le informazioni provenienti da applicativi di sicurezza e sistemi già esistenti nell’ecosistema IT dell’organizzazione. Le funzionalità AI-powered sono in grado di rilevare attacchi e criticità e identificare minacce sconosciute attivando una pronta risposta. La piattaforma lavora con informazioni provenienti da tutti i sistemi IT dell’azienda e li riunisce in un unico ambiente: si ottiene così una copertura completa e continuativa, impiegando solo una frazione dei costi che sarebbero necessari per la creazione e la successiva manutenzione di un team di cyber analyst interno.

- Basato sull’Open Source Intelligence, CSI raccoglie e analizza informazioni provenienti dall'intero web, compreso il dark web, sfruttando l'expertise degli ethical hacker di Cyberoo per fornire un quadro chiaro di tutte quelle minacce esterne che possono incidere sull’azienda. La piattaforma utilizza keyword per effettuare ricerche in forum, chat, IRC e altre fonti social, avvalendosi di crawler che esaminano contenuti web e database in modo sistematico e automatizzato.

La Cyber Security Suite di Cyberoo combina avanzate tecnologie di rilevamento alle abilità di oltre 100 cybersecurity specialist, azzerando del tutto i falsi positivi. Gli specialisti, operativi 365 giorni l’anno, 24 ore su 24, monitorano lo stato della sicurezza e resilienza informatica aziendale, segnalano eventuali minacce e agiscono in modo proattivo con azioni di risposta specifiche.

Hai ancora dubbi sul servizio MDR? Compila il form, siamo a tua disposizione

.png?width=5000&height=1834&name=Pillar%20MDR_CTA_02%20(2).png)