Security e Supply Chain: quali sono gli anelli deboli della catena?

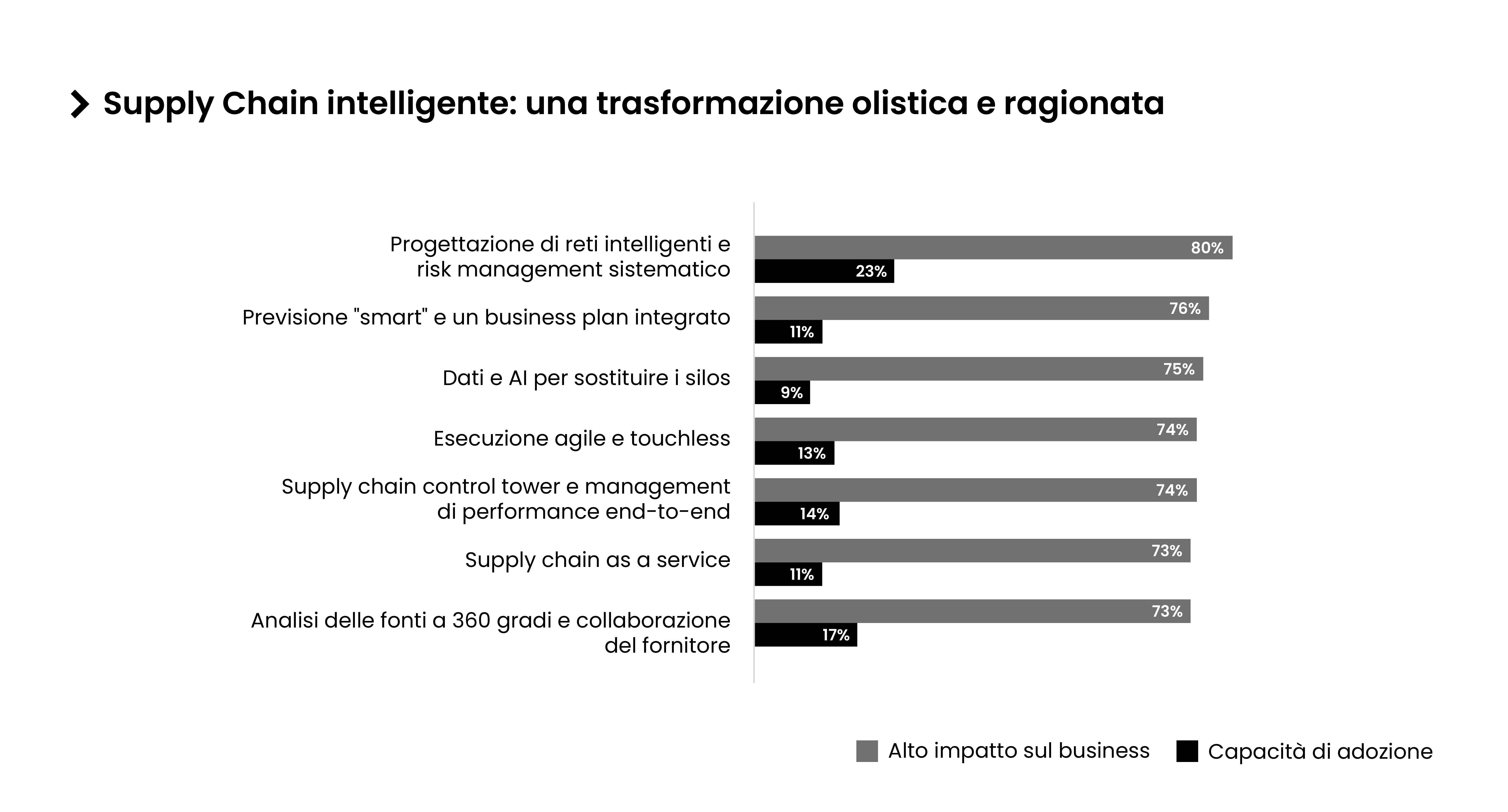

L’instabilità degli ultimi tre anni ha ridefinito e riportato al centro dell’attenzione le priorità della supply chain. Ottimizzare i costi e garantire resilienza e agilità della catena di fornitura sono diventati obiettivi cruciali per le organizzazioni di qualunque dimensione. Eppure, meno del 20% delle organizzazioni si ritiene attualmente in grado di gestire con successo le sfide poste alla supply chain.

Lo certifica un recente rapporto del Capgemini Research Institute: nell’arco dei prossimi tre anni le aziende prevedono di aumentare del 17% gli investimenti nella supply chain, ma solo un’organizzazione su cinque ritiene di essere preparata a gestire il rischio di interruzione della catena di fornitura globale. Rischi che, sempre più spesso, provengono dal mondo cyber.

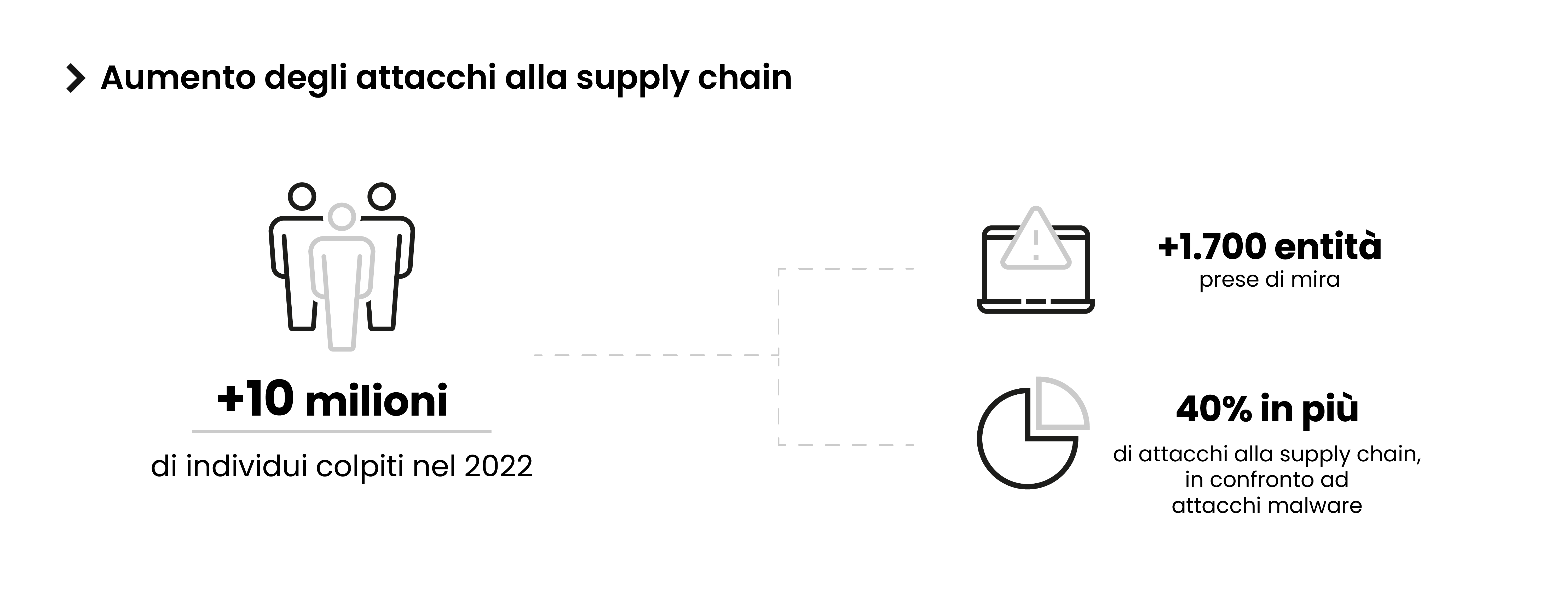

Secondo l’Identity Theft Resource Center, nel 2022 il numero di violazioni di dati derivanti da attacchi alla supply chain ha superato del 40% le compromissioni basate su malware. Il report dell’istituto statunitense che fornisce assistenza alle vittime di furti d’identità digitale certifica che, lo scorso anno, oltre 10 milioni di persone sono state colpite da attacchi alla supply chain, interessando 1.743 organizzazioni.

Quali sono gli anelli deboli della catena di fornitura

La ricerca indaga anche le cause principali degli attacchi, individuando nel social engineering (17%) e nei database non protetti (15%) i due maggiori responsabili. Il primo anello debole della catena, dunque, resta il dipendente, spesso non dotato della formazione e competenza necessaria per difendersi dagli attacchi di phishing. Non a caso, uno dei messaggi che in Cyberoo ci teniamo sempre a sottolineare è: errare è umano, sono le aziende a dover mettere in condizione ogni dipendente di poter sbagliare, nello svolgimento del proprio lavoro. La tecnologia e il servizio di cyber sicurezza completamente gestito, garantito da un MDR, sono qui apposta!

All’interno della supply chain è poi anche una questione di fiducia: per provocare maggiori danni, i cyber criminali puntano a obiettivi insospettabili. Spesso si tratta di fornitori e partner storici dell’azienda target che, come tali, non sono soggetti a serrati controlli di sicurezza.

Tuttavia, è proprio la mancanza di una policy di security unica su tutta la supply chain a lasciare campo libero agli attaccanti. Nell’economia digitale le moderne organizzazioni operano come strutture interconnesse, necessariamente legate le une alle tre: il bisogno di garantire l’accesso alle risorse aziendali anche a partner e fornitori sta allargando la superficie d’attacco e offrendo un numero crescente di “porte di servizio” ai criminali informatici, sempre pronti a capitalizzare l’opportunità.

A incidere, seppur in minima parte, sui rischi di sicurezza per gli attori della catena del valore ci sono anche le moderne applicazioni. Per l’Identity Theft Resource Center un’errata configurazione delle applicazioni da parte di un fornitore è responsabile solo del 2% delle violazioni di dati. Eppure, secondo il rapporto, le aziende devono aspettarsi una maggiore incidenza di questo dato nel prossimo futuro, anche a fronte della diffusione delle più complesse infrastrutture gestite in cloud.

Come proteggersi dagli attacchi alla supply chain

Per mettere al sicuro l’intera catena, bisogna preservare ogni anello. Per ottenere accesso alle reti, i cyber criminali stanno indirizzando i propri attacchi verso strutture legate all’azienda, spesso meno in vista di altre, come nel caso degli studi legali o contabili. Il primo passo per prevenire attacchi alla supply chain consiste, dunque, nel ridurre la superficie di rischio, limitando e controllando gli accessi alla rete secondo il paradigma Zero Trust e la regola del privilegio minimo.

Stringere le maglie della sicurezza potrebbe però non bastare: per ridurre il rischio di un backdoor breach è fondamentale monitorare costantemente la rete, per individuare in tempo reale segnali precoci di un accesso o un movimento sospetto. Si rivela in questo contesto fondamentale l’uso di strumenti di detection and response, che facciano ricorso a soluzioni di Intelligenza artificiale (AI) e Machine learning (ML) per rilevare anomalie nel comportamento di utenti, sistemi e traffico di rete.

Anche nel caso degli attacchi alla supply chain, infine, l’unione fa la forza. Prima di collaborare con un fornitore o di utilizzare strumenti o software di terze parti, le aziende dovrebbero verificare in maniera rigorosa e puntuale le misure di sicurezza adottate dal fornitore stesso. Questa verifica include la ricerca di eventuali violazioni subite in passato e la richiesta di informazioni dettagliate sulle prassi di sicurezza adottate. Solo in questo momento è possibile allineare le posture di sicurezza di ogni anello della supply chain: promuovere policy comuni a tutti gli attori della catena è, infatti, il miglior modo per gestire il rischio e difendere i sistemi aziendali.

.png)